Usuwanie malware typu złodziej Typhon (Reborn) z twojego systemu operacyjnego

TrojanZnany również jako: Malware Typhon

Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Czym jest Typhon?

Typhon to złośliwe oprogramowanie typu złodziej, napisane w języku programowania C#. Nowsze wersje tego programu nazywają się Typhon Reborn (TyphonReborn). Malware należące do tej klasyfikacji jest przeznaczone do wydobywania danych z zainfekowanych systemów. Starsze warianty Typhon mają szerszy zakres funkcjonalności, podczas gdy wersje Typhon Reborn to usprawnione złodzieje.

Przegląd malware Typhon

Po udanej infiltracji Typhon zaczyna zbierać odpowiednie dane systemowe, np. informacje o sprzęcie (CPU, GPU, RAM, status baterii), wersję systemu operacyjnego, rozdzielczość ekranu, nazwę komputera, nazwę użytkownika, zainstalowany program antywirusowy, zapisane hasła Wi-Fi, uruchomione procesy itp.

To malware może również wykonywać zrzuty ekranu i zdjęcia za pomocą zintegrowanych/podłączonych kamer. Typhon może pobierać pliki systemowe i użytkownika.

Ten złodziej jest w stanie wyodrębnić szeroką gamę danych z różnych aplikacji. Jego celem są historie przeglądania/pobierania, zakładki, internetowe pliki cookies, nazwy użytkowników/hasła i numery kart kredytowych przechowywane w przeglądarkach (pełna lista). Ponadto Typhon próbuje wyodrębnić dane z komunikatorów (np. nazwy użytkownika/hasła, tokeny, sesje itp.), VPN, oprogramowanie do gier i FTP (pełna lista).

Złośliwy program próbuje również ukraść portfele kryptowalutowe offline (zimne) oraz rozszerzenia kryptowalutowe dla przeglądarek Google Chrome i Microsoft Edge (pełna lista).

Wymienione cechy są typowe zarówno dla starych, jak i nowych wersji Typhona Jak wspomniano na początku, warianty Typhon Reborn są uproszczonymi i skutecznymi złodziejami, ale starsze iteracje mają zróżnicowane funkcjonalności.

Poprzednie warianty mają wyrafinowaną zdolność keyloggera (nagrywania naciśnięć klawiszy), która jest uruchamiana za każdym razem, gdy ofiara uzyskuje dostęp do bankowości internetowej lub witryny przeznaczonej dla dorosłych.

Posiadają również funkcje clippera tj. wykrywają, kiedy adres portfela kryptowalutowego jest kopiowany do schowka (bufor kopiuj-wklej) i zamiast tego wklejają adres należący do atakujących – w ten sposób przekierowując transakcję wychodzącą. Te wersje Typhon mogą identyfikować i zastępować adresy powiązane z następującymi kryptowalutami: Bitcoin, Ethereum, Monero, Stellar, Ripple i Bitcoin cash.

Inną funkcjonalnością jest wydobywanie kryptowaluty, które wiąże się z nadużywaniem zasobów systemowych (potencjalnie aż do awarii lub trwałego uszkodzenia sprzętu) w celu wygenerowania kryptowaluty. Te warianty Typhon mogą działać jako robaki i samoczynnie rozsyłać się za pośrednictwem Discord.

Podsumowując, obecność oprogramowania takiego jak Typhon na urządzeniach może spowodować poważne problemy z prywatnością, znaczne straty finansowe i kradzież tożsamości.

Jeśli podejrzewasz, że twoje urządzenie jest zainfekowane Typhon (lub innym malware) – natychmiast użyj antywirusa, aby go usunąć.

| Nazwa | Malware Typhon |

| Typ zagrożenia | Trojan, wirus kradnący hasła, złośliwe oprogramowanie bankowe, oprogramowanie szpiegujące. |

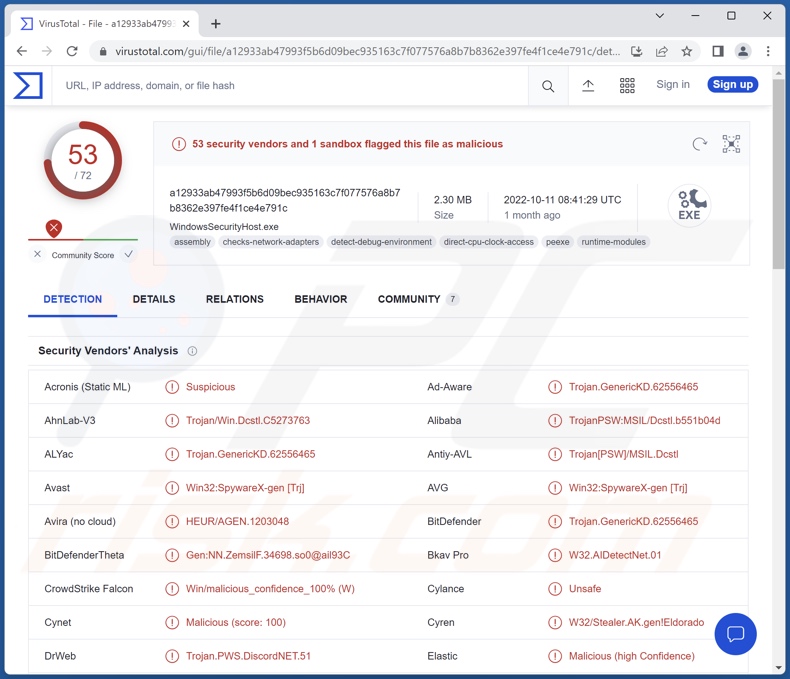

| Nazwy wykrycia (Typhon) | Avast (Win32:Typhon-A [Pws]), Combo Cleaner (IL:Trojan.MSILZilla.5958), ESET-NOD32 (wariant MSIL/TrojanDownloader.Tiny.BBH), Kaspersky (HEUR:Exploit.MSIL.UAC.gen), Microsoft (TrojanDownloader:MSIL/Lyceum.A!MTB), Pełna lista wykrycia (VirusTotal) |

| Nazwy wykrycia (Typhon Reborn) | Avast (Win32:Typhon-C [Pws]), Combo Cleaner (Trojan.GenericKD.62556465), ESET-NOD32 (wariant MSIL/PSW.Agent.RXP), Kaspersky (HEUR:Trojan-Downloader.MSIL.Seraph.gen), Microsoft (PWS:MSIL/Dcstl.GD!MTB), Pełna lista wykrycia (VirusTotal) |

| Objawy | Trojany mają na celu ukradkową infiltrację komputera ofiary i pozostawanie cichym, dzięki czemu na zainfekowanym urządzeniu nie są wyraźnie widoczne żadne szczególne objawy. |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy internetowe, inżynieria społeczna, narzędzia do „łamania" zabezpieczeń oprogramowania. |

| Zniszczenie | Skradzione hasła i informacje bankowe, kradzież tożsamości, komputer ofiary dodany do botnetu. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Przykłady malware typu złodziej

Przeanalizowaliśmy tysiące próbek malware, a StrelaStealer, Medusa, Ducktail PHP stealer, CovalentStealer i Icarus to tylko niektóre z naszych najnowszych odkryć w kategorii złodziei.

To oprogramowanie może atakować szeroki zakres informacji lub bardzo szczegółowe informacje. Ponadto malware jest często wielofunkcyjne. Jednak sposób działania złośliwego oprogramowania nie ma znaczenia, ponieważ jego obecność zagraża integralności urządzenia i bezpieczeństwu użytkownika. Dlatego zdecydowanie zalecamy usuwanie zagrożeń natychmiast po ich wykryciu.

Jak Typhon dostało się na mój komputer?

Ponieważ programiści Typhon oferują go do sprzedaży online - sposób jego dystrybucji zależy od cyberprzestępców, którzy go w danym momencie używają. Ogólnie rzecz ujmując, to oprogramowanie jest rozpowszechniane za pomocą taktyk phishingu i inżynierii społecznej. Złośliwe programy są zwykle zamaskowane lub dołączone do zwykłych produktów.

Złośliwymi plikami mogą być dokumenty Microsoft Office i PDF, archiwa (ZIP, RAR itp.), pliki wykonywalne (.exe, .run itp.), JavaScript itd. Kiedy szkodliwy plik jest wykonywany, uruchamiany lub otwierany w inny sposób – uruchamiany jest łańcuch infekcji.

Złośliwe oprogramowanie jest najczęściej dystrybuowane poprzez pobrania typu drive-by (podstępne/zwodnicze), złośliwe załączniki/linki w e-mailach i wiadomościach spamowych, oszustwa internetowe, podejrzane źródła pobierania (np. nieoficjalne i bezpłatne witryny z hostingiem plików, sieci udostępniania peer-to-peer itp.), narzędzia do nielegalnej aktywacji oprogramowania („pirackie") i fałszywe aktualizacje.

Jak uniknąć instalacji malware?

Zdecydowanie zalecamy pobieranie produktów wyłącznie z oficjalnych i zweryfikowanych kanałów. Ponadto ważne jest, aby aktywować i aktualizować oprogramowanie przy użyciu funkcji/narzędzi zapewnionych przez legalnych programistów, ponieważ nielegalne narzędzia aktywacyjne („pirackie") i aktualizatory stron trzecich mogą zawierać malware.

Odradzamy otwieranie załączników i linków znajdujących się w podejrzanej poczcie, ponieważ mogą one być złośliwe i powodować infekcje systemowe. Należy zachować ostrożność podczas przeglądania sieci, ponieważ nielegalne i niebezpieczne treści online zwykle wydają się nieszkodliwe.

Musimy podkreślić ważność posiadania niezawodnego zainstalowanego i regularnie aktualizowanego antywirusa. Programy bezpieczeństwa muszą być używane do regularnego skanowania systemu i usuwania wykrytych zagrożeń/problemów. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy wykonanie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie usunąć obecne malware.

Wygląd złodzieja Typhon promowanego na forach hakerskich (GIF):

Lista przeglądarek obieranych za cel przez złodzieja Typhon:

Google Chrome, Mozilla Firefox, Microsoft Edge, Opera, QIP surf, 7Star, Iridium, CentBrowser, Chedot, Vivaldi, Kometa, ElementsBrowser, Epic privacy browser, Uran, Coowon, Citrio, Liebao (Cheetah) browser, Orbitum, Comodo, Chromodo, Amigo, Torch, 360Browser, Maxthon3, K-Melon, Sputnik, Nichrome, Atom, Brave, Waterfox, Thunderbird, IceDragon, Cyberfox, Blackhawk.

Lista oprogramowania komunikacyjnego obieranego za cel przez złodzieja Typhon:

- Discord

- Telegram

- Pidgin

- qTox

- Element

- Signal

- Skype

- ICQ

- Outlook

Lista VPN-ów obieranych za cel przez złodzieja Typhon:

- NordVPN

- OpenVPN

- ProtonVPN

Lista oprogramowania do gier obieranego za cel przez złodzieja Typhon:

- Minecraft

- Steam

- Uplay

Lista FTP obieranych za cel przez złodzieja Typhon:

- FileZilla

- WinSCP

Lista "zimnych" portfeli kryptowalutowych obieranych za cel przez złodzieja Typhon:

Armory, AtomicWallet, Bitcoin, Bytecoin, Coinomi, Dash, Electrum, Ethereum, Exodus, Guarda, Litecoin, Zcash.

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest Typhon?

- KROK 1. Manualne usuwanie malware Typhon.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows.

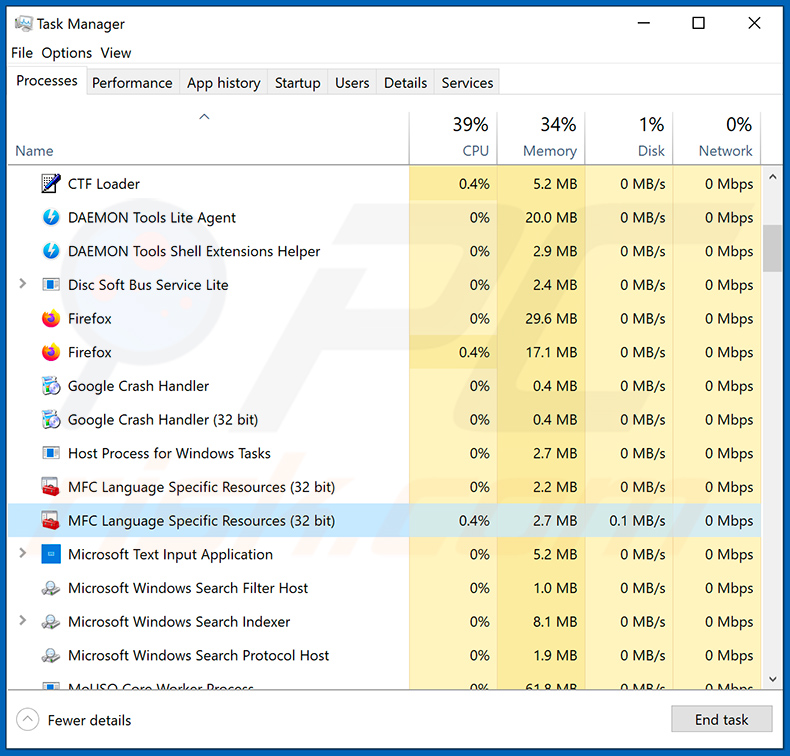

Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

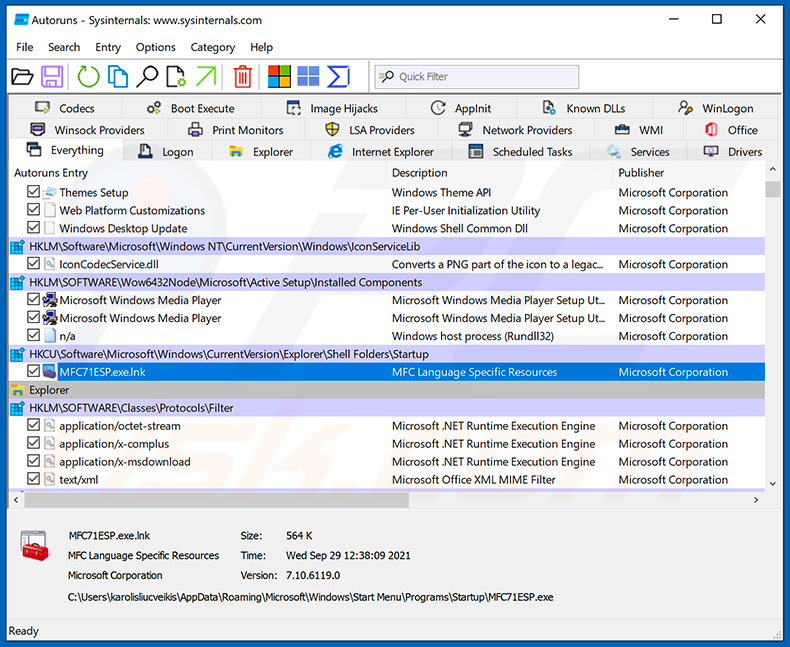

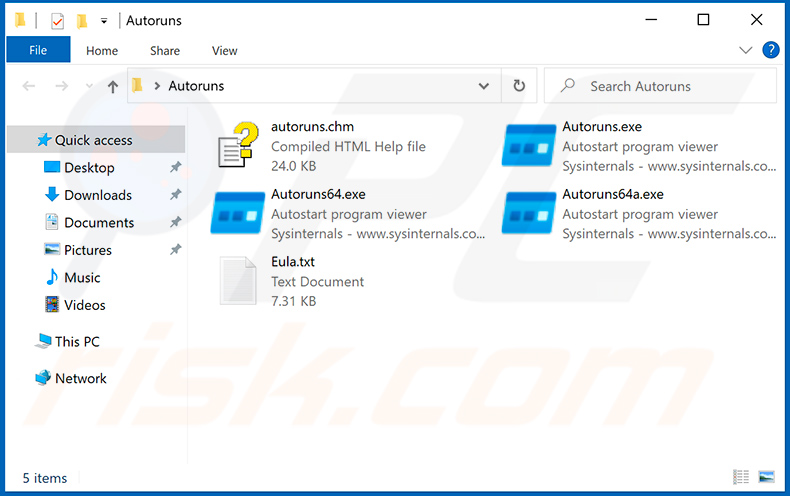

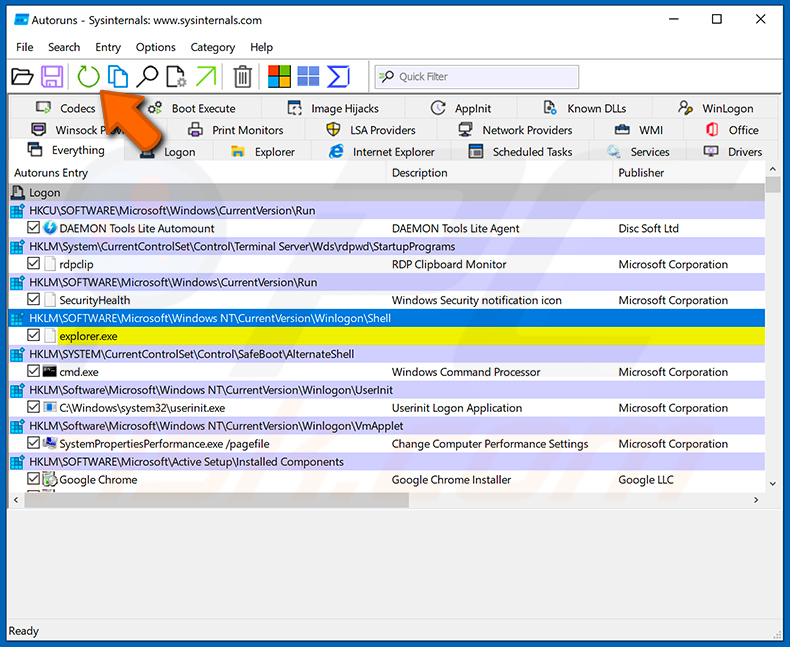

Pobierz program o nazwie Autoruns. Pokazuje on automatycznie uruchamiane aplikacje, rejestr i lokalizacje plików systemowych:

Pobierz program o nazwie Autoruns. Pokazuje on automatycznie uruchamiane aplikacje, rejestr i lokalizacje plików systemowych:

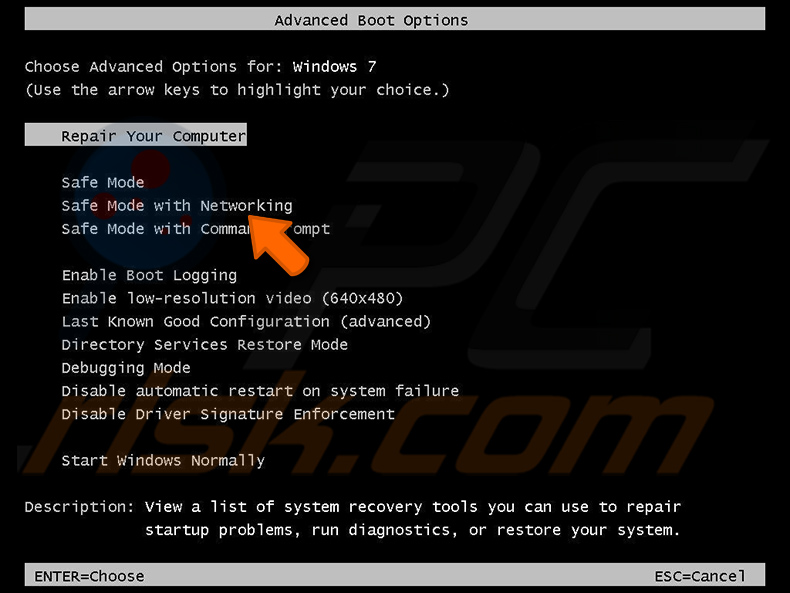

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

Użytkownicy Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcje zaawansowane systemu Windows, a następnie wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Film pokazujący jak uruchomić system Windows 7 w „Trybie awaryjnym z obsługą sieci":

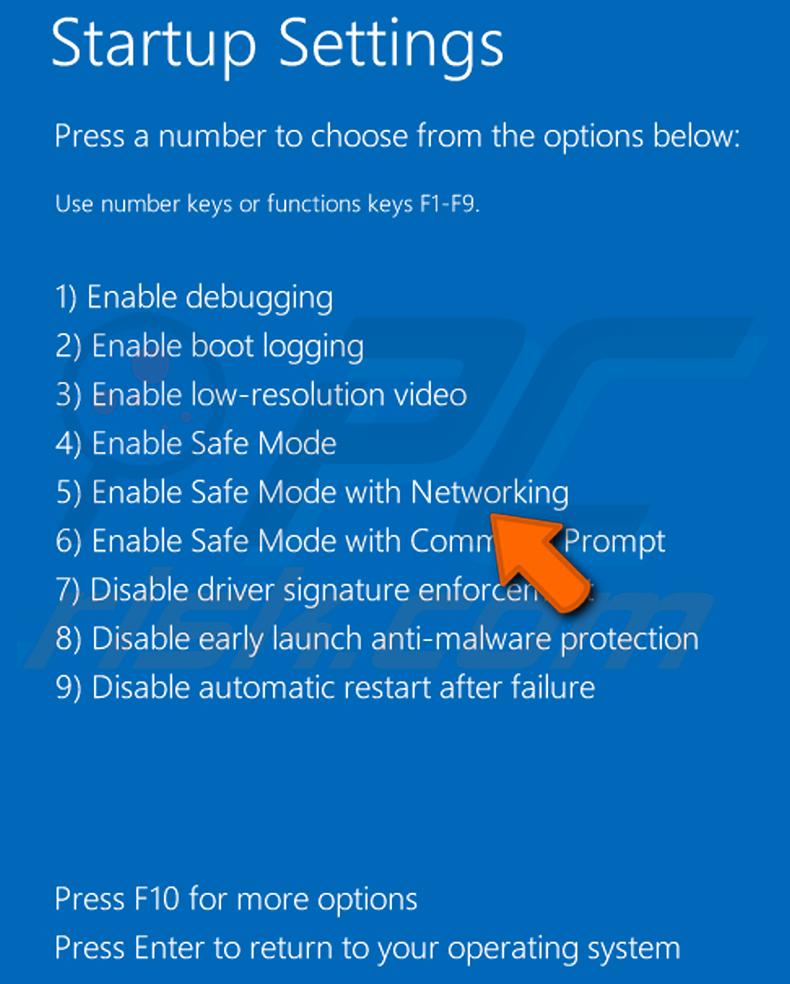

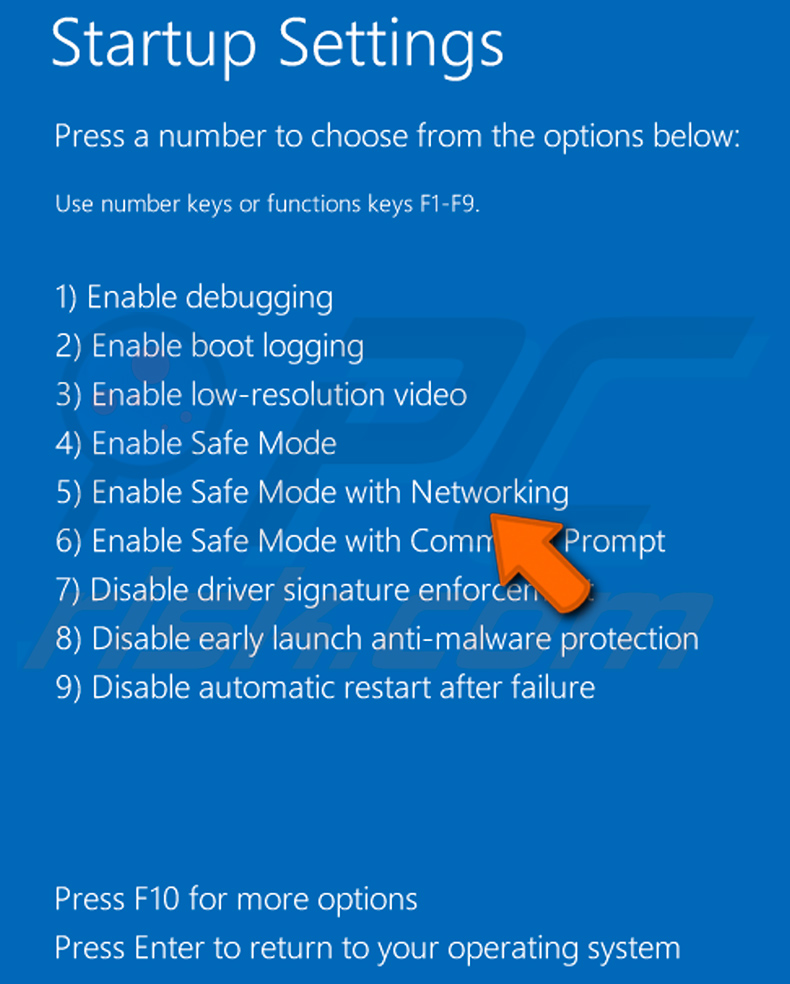

Użytkownicy Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci — przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, a w otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie. Kliknij przycisk „Uruchom ponownie teraz".

Twój komputer zostanie teraz ponownie uruchomiony w „Zaawansowanym menu opcji uruchamiania". Kliknij przycisk „Rozwiąż problemy", a następnie kliknij przycisk „Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij „Ustawienia uruchamiania".

Kliknij przycisk „Uruchom ponownie". Twój komputer uruchomi się ponownie na ekranie Ustawienia uruchamiania. Naciśnij klawisz F5, aby uruchomić komputer w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w „Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij „Uruchom ponownie" przytrzymując przycisk „Shift" na klawiaturze. W oknie „Wybierz opcję" kliknij przycisk „Rozwiązywanie problemów", a następnie wybierz opcję „Opcje zaawansowane".

W menu opcji zaawansowanych wybierz „Ustawienia uruchamiania" i kliknij przycisk „Uruchom ponownie". W następnym oknie powinieneś kliknąć przycisk „F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w „Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" oraz „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" oraz „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

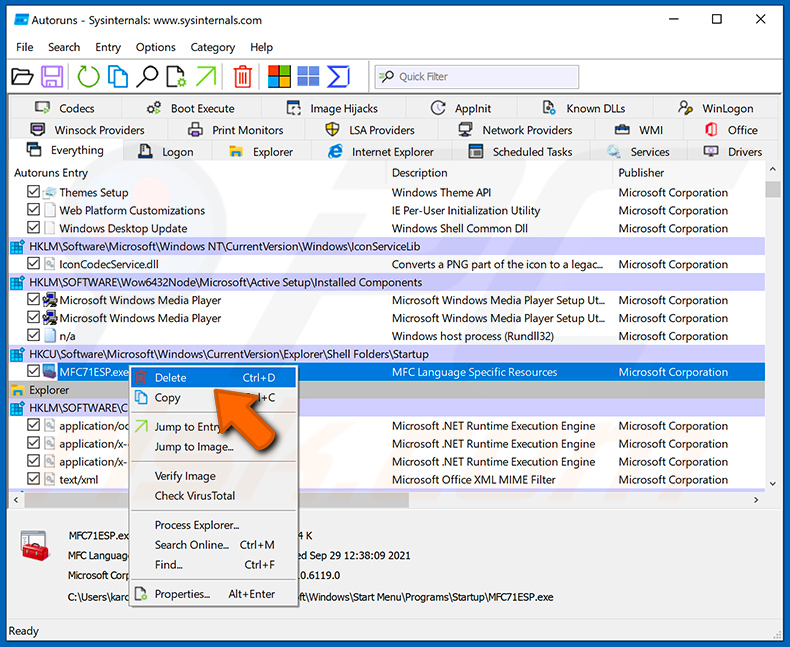

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz usunąć.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz usunąć.

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po znalezieniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń".

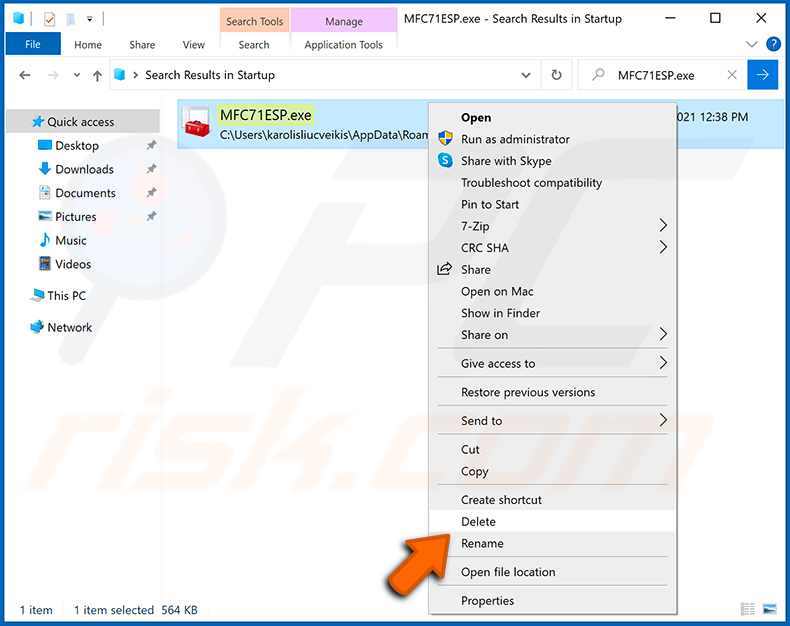

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware.

Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego. Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany malware Typhon. Czy trzeba sformatować urządzenie pamięci masowej, aby się go pozbyć?

Nie, usunięcie Typhona nie wymaga formatowania.

Jakie są największe problemy, jakie może powodować malware Typhon?

Zagrożenia stwarzane przez złośliwe oprogramowanie zależą od możliwości programu i celów cyberprzestępców. Typhon i jego nowsze wersje (Typhon Reborn) działają jako złodzieje - malware kradnące dane, które może wydobywać poufne dane z zainfekowanych urządzeń. W związku z tym ich infekcje mogą powodować poważne problemy z prywatnością, znaczne straty finansowe i kradzież tożsamości.

Jednak starsze wersje mają również funkcje clippera, koparki kryptowalutowej i robaka co może spowodować poważne obniżenie wydajności lub awarię systemu, trwałą utratę danych i uszkodzenie sprzętu.

Jaki jest cel malware Typhon?

Zwykle złośliwe oprogramowanie jest wykorzystywane do generowania przychodów. Jednak cyberprzestępcy mogą również używać tego oprogramowania do rozrywki, przeprowadzania osobistych wendet, zakłócania procesów (np. stron internetowych, usług itp.), a nawet przeprowadzania ataków motywowanych politycznie/geopolitycznie.

Jak malware Typhon przeniknęło do mojego komputera?

Malware jest dystrybuowane głównie za pośrednictwem oszustw internetowych, pobrań drive-by, e-maili i wiadomości spamowych, podejrzanych kanałów pobierania (np. nieoficjalnych i bezpłatnych witryn do hostingu plików, sieci udostępniania P2P itp.), nielegalnych narzędzi do aktywacji programów („pirackich") i fałszywych aktualizacji. Co więcej, niektóre złośliwe programy mogą samodzielnie rozsyłać się za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej (np. dysków flash USB, zewnętrznych dysków twardych itp.).

Czy Combo Cleaner ochroni mnie przed malware?

Tak, Combo Cleaner może wykrywać i usuwać większość znanych infekcji złośliwym oprogramowaniem. Należy podkreślić, że ponieważ wyrafinowane malware ukrywa się głęboko w systemach, najważniejsze jest wykonanie pełnego skanowania systemu.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję