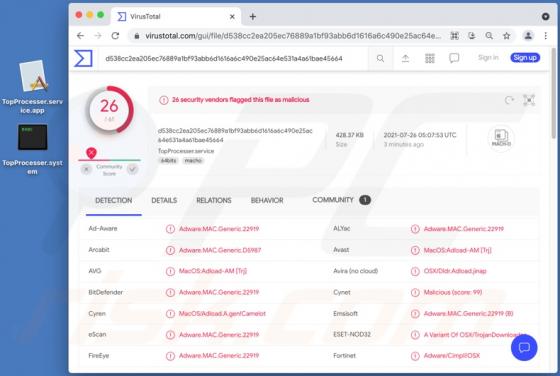

Adware TopProcesser (Mac)

TopProcesser to aplikacja typu adware z cechami porywacza przeglądarki. Działa poprzez prowadzenie natrętnych kampanii reklamowych i promowanie fałszywych wyszukiwarek poprzez zmiany ustawień przeglądarki. Dodatkowo, oprogramowanie tego typu ma zazwyczaj możliwość śledzenia danych. Ze względu n

![Reklamy thewowfeed[.]com](/images/thumbnails/th-large-10807-thewowfeed-com-ads.jpg)