Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Poradnik usuwania wirusa WSH

Czym jest WSH?

WSH to nazwa trojana zdalnego dostępu/narzędzia administracyjnego (RAT). Zazwyczaj cyberprzestępcy używają tego typu oprogramowania do zdalnego sterowania komputerem ofiary. Mówiąc ściślej, w celu kradzieży danych osobowych. Danych, które mogłyby zostać wykorzystane do generowania przychodów w taki czy inny sposób. WSH to dość potężny RAT, który może powodować poważne problemy użytkownikom zainfekowanych komputerów. Jeśli istnieje powód, by sądzić, że WSH jest zainstalowany w twoim systemie, należy go natychmiast usunąć/odinstalować.

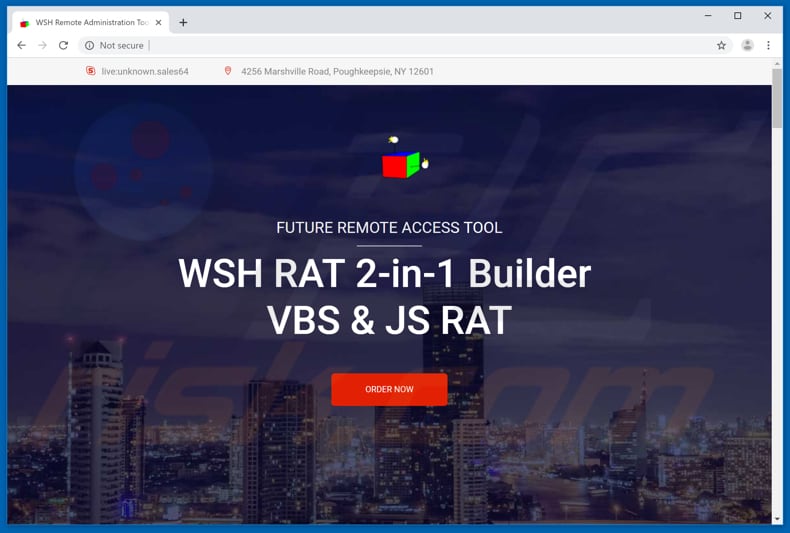

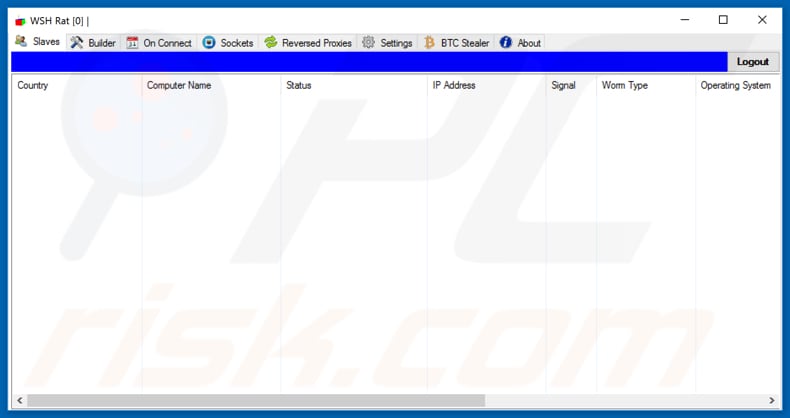

WSH może kupić każdy na stronie wshsoftware[.]site. Tego RAT można użyć do kradzieży haseł przechowywanych w przeglądarkach internetowych i klientach e-mail ofiary. Oznacza to, że cyberprzestępcy mogą wykorzystywać WSH do kradzieży różnych kont osobistych i wykorzystywania ich do złośliwych celów. Na przykład, aby wysyłać zwodnicze e-maile, oszukiwać inne osoby do dokonywania transakcji pieniężnych, dokonywać nieuczciwych zakupów itp. Ponadto cyberprzestępcy mogą wykorzystywać WSH do instalowania malware na komputerze ofiary. Ten RAT może pobierać, przesyłać i uruchamiać pliki. Jest w stanie wykonywać również zdalne skrypty i polecenia. Mówiąc wprost, WSH może być wykorzystywany do infekowania komputera ofiary malware, takim jak ransomware, różnymi trojanami i innym złośliwym oprogramowaniem. Ludzie, którzy mają swoje komputery zainfekowane ransomware, zwykle nie mają dostępu do swoich plików, ponieważ programy tego typu szyfrują wszystkie pliki przy użyciu silnych algorytmów szyfrowania. Zwykle jedynym sposobem na odszyfrowanie plików jest użycie oprogramowania, które mają tylko cyberprzestępcy, którzy zaprojektowali ransomware. Aby uzyskać to oprogramowanie, ofiary muszą zapłacić okup. Ponadto WSH zawiera funkcję keyloggera. Oznacza to, że można go użyć do nagrywania każdego naciśniętego klawisza. Zazwyczaj cyberprzestępcy używają keyloggerów do kradzieży haseł i innych danych osobowych. Aby uniknąć szkód, które mogą być spowodowane trojanem/narzędziem zdalnego dostępu WSH, zdecydowanie zaleca się jak najszybsze usunięcie go.

| Nazwa | Trojan zdalnego dostępu WSH |

| Typ zagrożenia | Trojan zdalnego dostępu |

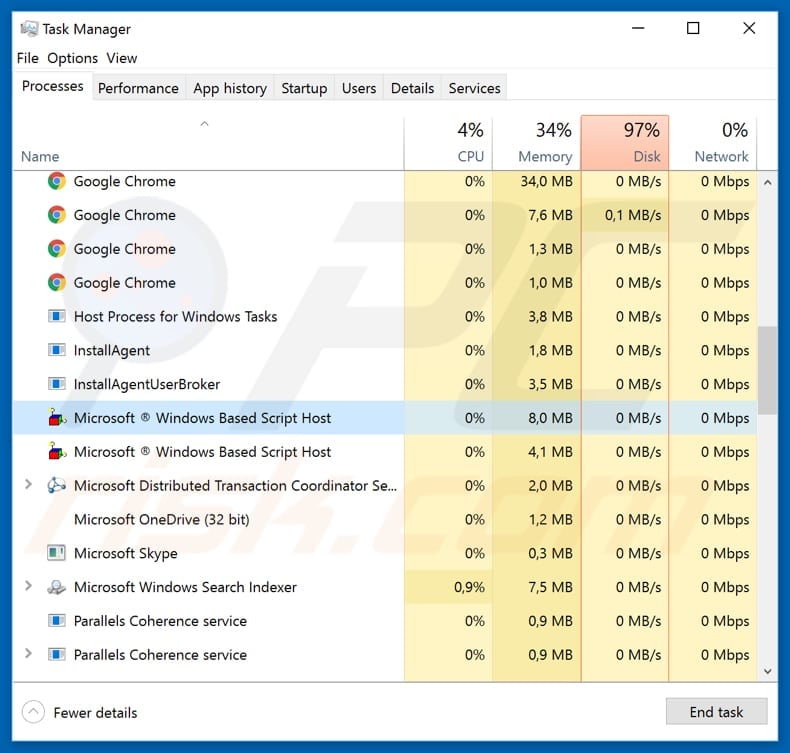

| Nazwa(y) złośliwego procesu | Microsoft Windows Based Script Host (nazwa generyczna prawdziwego skryptu procesu wcript.exe MS Windows) |

| Ładunek | Ten RAT może zostać użyty do zainstalowania różnych malware wysokiego ryzyka. |

| Objawy | Trojanty są zaprojektowane, aby podstępnie infiltrować komputer ofiary i pozostawać cichymi, w wyniku czego na zainfekowanej maszynie nie ma jasno widocznych objawów. |

| Metody dystrybucji | Zainfekoane załączniki e-mail, złośliwe ogłoszenia internetowe, inżynieria społeczna, narzędzia łamania oprogramowania. |

| Zniszczenie | Skradzione informacje bankowe, hasła, kradzież tożsamości, dodatkowe instalacje malware. |

| Usuwanie |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Jest wiele różnych RAT. Kilka przykładów z nich to InnfiRAT, Gh0st i AsyncRAT. Różne narzędzia mogą mieć różne możliwości. W obu przypadkach programy tego typu są wykorzystywane do kradzieży danych osobowych, infekowania komputerów innym malware, kradzieży kont, robienia zrzutów ekranu i zdalnego sterowania komputerami na inne sposoby. Ofiary zwykle doświadczają problemów związanych z danymi, utratą pieniędzy, prywatnością, bezpieczeństwem przeglądania itp.

W jaki sposób WSH zinfiltrował mój komputer?

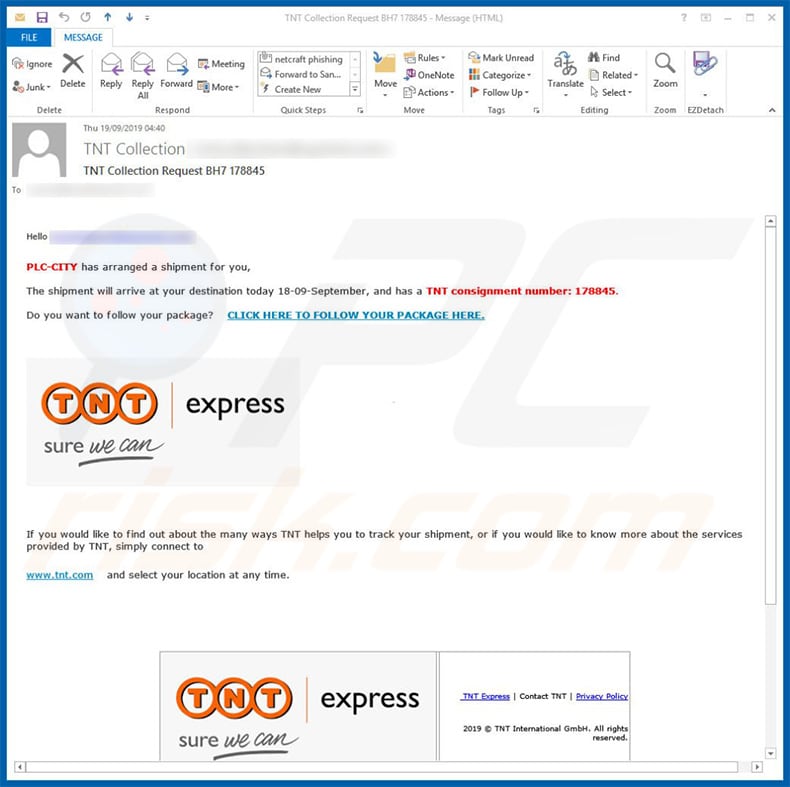

Badania pokazują, że cyberprzestępcy rozsyłają WSH poprzez e-maile (kampanie spamowe). Jednym z nich jest kampania spamowa TNT, odkryta przez My Online Security. Cyberprzestępcy wysyłają e-maile zawierające link, który ma na celu pobranie pliku ZIP przechowywanego na serwerze Discord. Ten plik archiwum zawiera złośliwy plik JavaScript, który po otwarciu/uruchomieniu instaluje narzędzie zdalnego dostępu WSH. Wiadomość e-mail używana w kampanii spamowej TNT jest prezentowana jako wiadomość od oficjalnej firmy TNT. Jednak faktyczna firma TNT nie ma z nią nic wspólnego. Cyberprzestępcy często używają nazw znanych firm, aby ich e-maile wyglądały mniej podejrzanie. Wiadomość jest prezentowana jako dotycząca paczki, którą można śledzić, klikając podany link. Jak wspomniano powyżej, ten link prowadzi do pliku ZIP zawierającego złośliwy plik JavaScript. W innych przypadkach cyberprzestępcy wysyłają e-maile zawierające linki prowadzące do pobrania takich plików, jak dokumenty Microsoft Office, pliki PDF, pliki wykonywalne, takie jak .exe. Jednak dość często dołączają złośliwe pliki bezpośrednio do wiadomości e-mail.

Jak uniknąć instalacji malware?

Zdecydowanie zalecamy, aby nie otwierać żadnych linków ani plików dołączonych do nieistotnych wiadomości e-mail, zwłaszcza gdy wiadomości te są odbierane z nieznanych i podejrzanych adresów. Ani załączone pliki, ani linki internetowe prowadzące do szkodliwych plików nie mogą zainfekować systemów, jeśli nie zostaną otworzone. Ponadto zalecamy pobieranie oprogramowania z oficjalnych i wiarygodnych witryn. Nie należy ufać innym kanałom, takim jak sieci peer-to-peer, nieoficjalne strony, zewnętrzne programy do pobierania itp. Nie należy aktualizować zainstalowanego oprogramowania za pomocą nieoficjalnych narzędzi. Właściwym sposobem na osiągnięcie tego jest użycie narzędzi lub wbudowanych funkcji, które są udostępniane wyłącznie przez oficjalnych programistów. Programy, które nie są bezpłatne, nie powinny być również aktywowane przy użyciu nieoficjalnych narzędzi. Ominięcie płatnych aktywacji za pomocą oprogramowania do „łamania" oprogramowania również jest nielegalne, poza tym często prowadzi do instalacji malware. Jeszcze jednym sposobem na zapewnienie bezpieczeństwa komputerów jest zainstalowanie sprawdzonego oprogramowania antyszpiegowskiego lub antywirusowego i regularne skanowanie systemu operacyjnego. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy przeprowadzenie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie wyeliminować infiltrujące malware.

Zrzut ekranu e-maila używanego w kampanii spamowej TNT:

Tekst w tym e-mailu:

Temat: Żądanie odbioru TNT BH7 178845

Witaj [adres e-mail odbiorcy],

PLC-CITY przygotowało dla ciebie przesyłkę,

Przesyłka dotrze do miejsca docelowego dzisiaj 18-09 września i ma następujący numer przesyłki TNT: 178845.

Chcesz śledzić przesyłkę? KLIKNIJ TUTAJ, ABY ŚLEDZIĆ SWOJĄ PRZESYŁKĘ.

Jeśli chcesz dowiedzieć się o wielu sposobach, na które TNT pomaga ci śledzić twoją przesyłkę, lub jeśli chcesz dowiedzieć się więcej o usługach świadczonych przez TNT, odwiedź www.tnt.com i wybierz swoją lokalizację w dowolnym momencie.

TNT Express | Skontaktuj się z TNT | Polityka prywatności

2019 © TNT International GmbH. Wszelkie prawa zastrzeżone.

—————————————————————————————————————

Ta wiadomość i każdy załącznik są poufne oraz mają na celu bezpieczeństwo i mogą być uprzywilejowane lub w inny sposób chronione przed ujawnieniem.

Jeśli nie jesteś zamierzonym odbiorcą, skontaktuj się z nadawcą telefonicznie lub e-mailowo oraz usuń tę wiadomość i załącznik z systemu.

Jeśli nie jesteś zamierzonym odbiorcą, nie możesz kopiować tej wiadomości lub załącznika ani ujawniać treści innym osobom.

Przed wydrukowaniem tego dokumentu i jego załączników należy wziąć pod uwagę wpływ na środowisko.

Drukuj czarno-biało i dwustronnie, jeśli to możliwe.

Strona pobierania WSH:

Panel administracyjny WSH:

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest WSH?

- KROK 1. Manualne usuwanie malware WSH.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

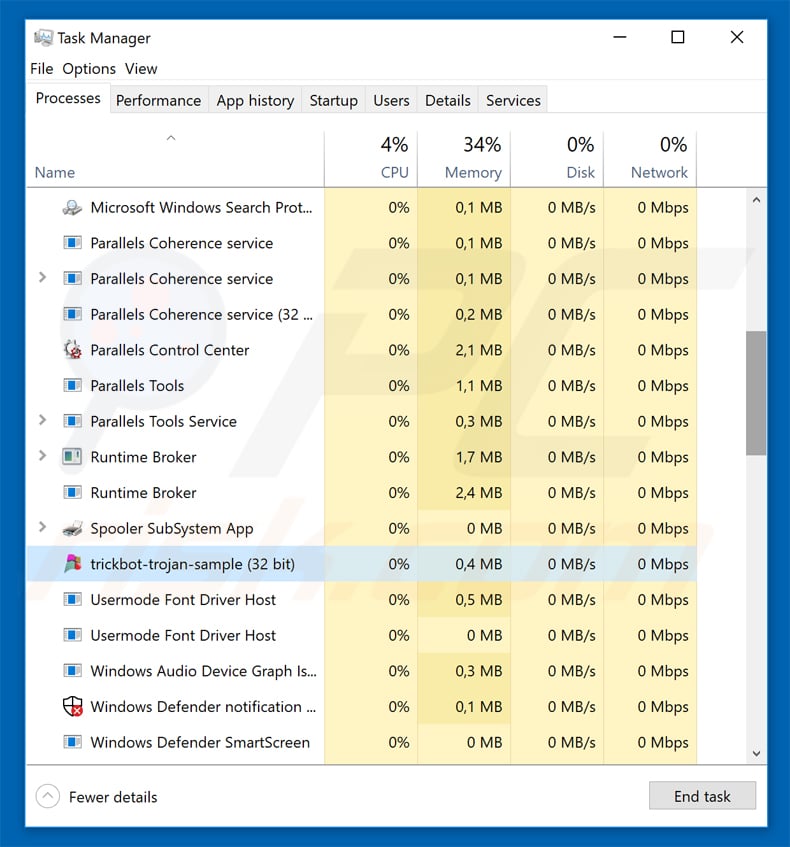

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows. Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli zaznaczyłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

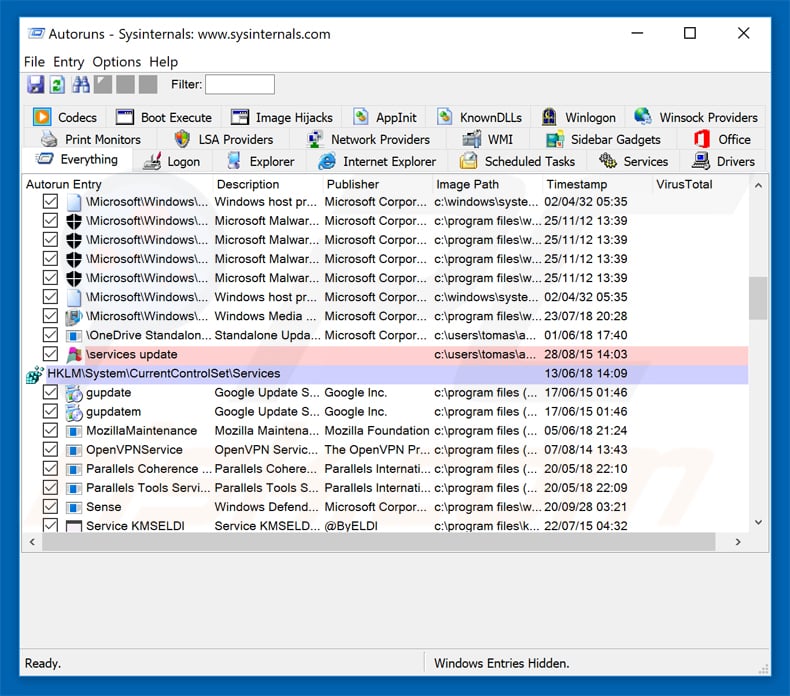

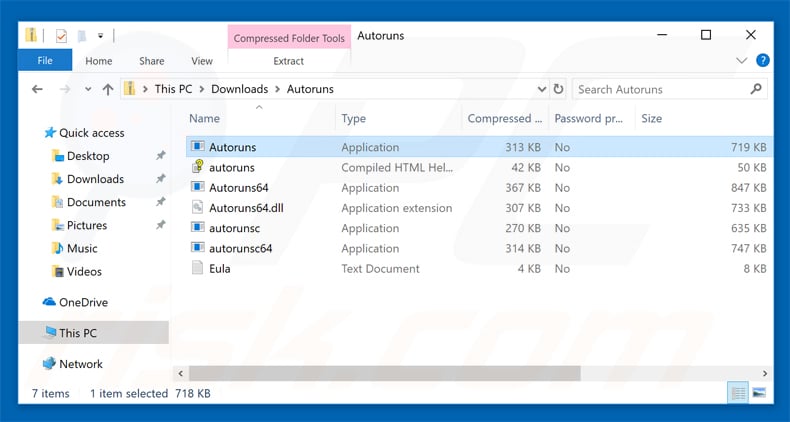

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

Pobierz program o nazwie Autoruns. Pokazuje on automatyczne uruchamianie aplikacji, rejestr i lokalizacje systemów plików:

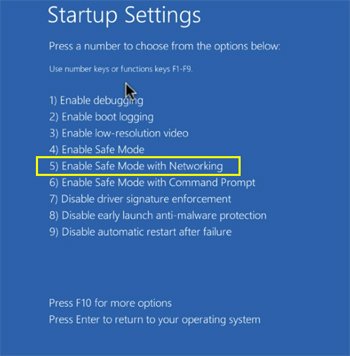

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

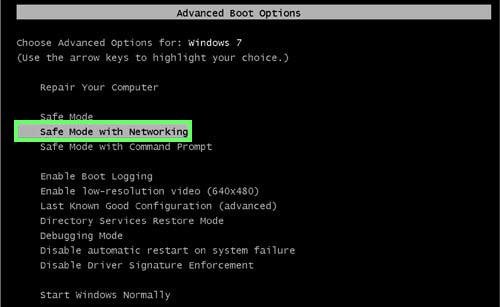

Użytkownicy Windows XP i Windows 7: Uruchom swój komputer w Trybie awaryjnym z obsługą sieci: Kliknij przycisk Start, kliknij polecenie Zamknij, kliknij opcję Uruchom ponownie, kliknij przycisk OK. Podczas uruchamiania komputera naciśnij klawisz F8 na klawiaturze tak wiele razy, aż zobaczysz Menu opcji zaawansowanych systemu Windows, a następnie wybierz opcję Tryb awaryjny z obsługą sieci z listy.

Film pokazujący jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

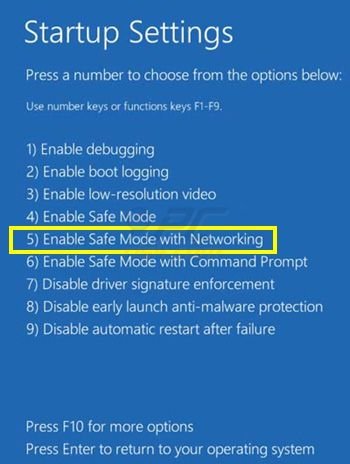

Użytkownicy Windows 8: Przejdź do ekranu startowego Windows 8, wpisz Advanced. W wynikach wyszukiwania wybierz opcję Ustawienia. Kliknij na zaawansowane opcje startowe. W otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie. Kliknij przycisk "Uruchom ponownie teraz". Komputer zostanie ponownie uruchomiony w "Menu zaawansowanych opcji uruchamiania." Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie zaawansowanych opcji kliknij "Ustawienia uruchamiania." Kliknij przycisk "Restart". Komputer uruchomi się ponownie do ekranu Ustawienia startowe. Naciśnij "5", aby uruchomić w Trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij "Uruchom ponownie" przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij przycisk "Rozwiązywanie problemów", a następnie wybierz opcję "Opcje zaawansowane". W menu zaawansowanych opcji wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie". W poniższym oknie powinieneś kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w "Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

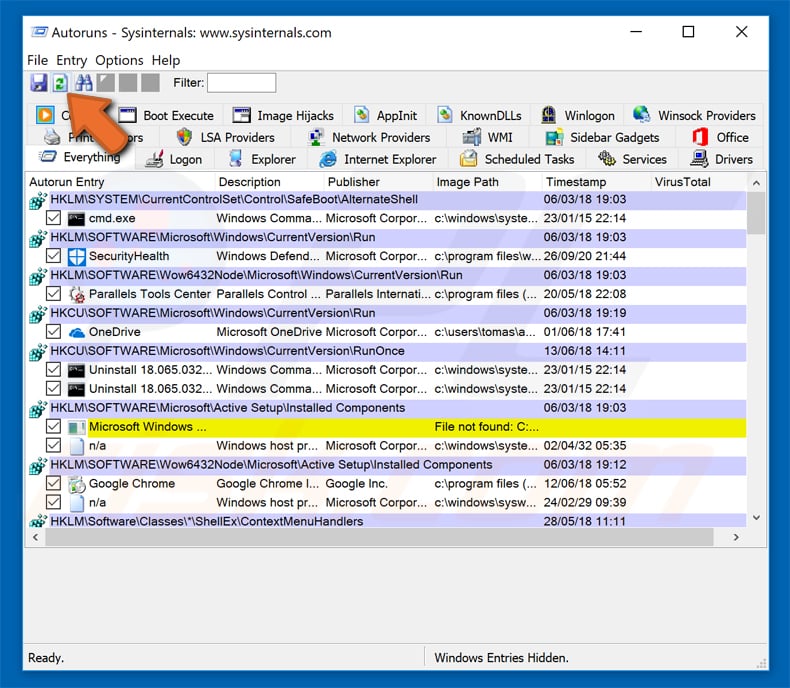

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" i „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz wyeliminować.

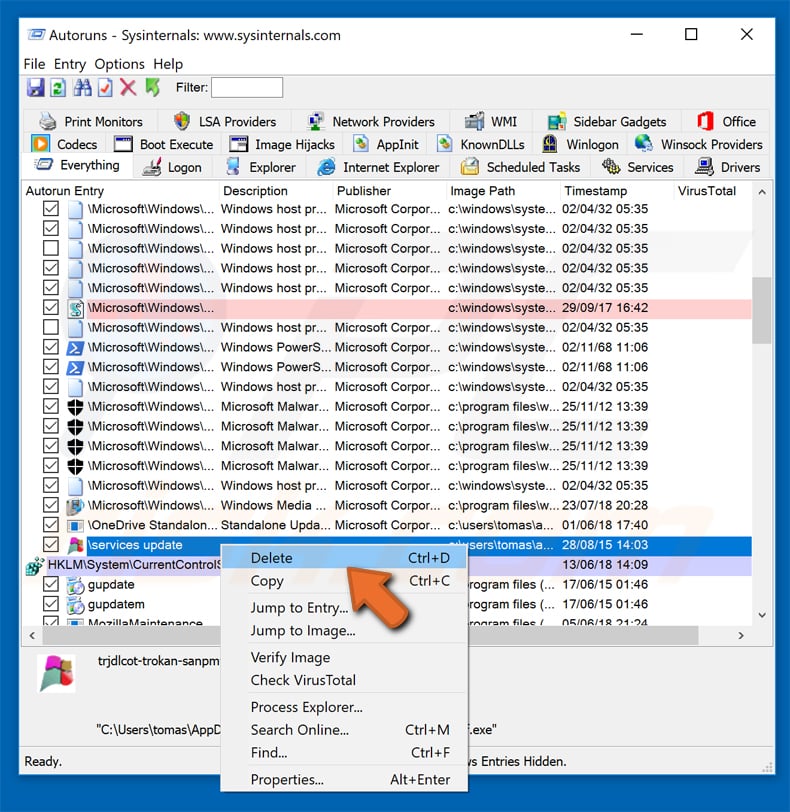

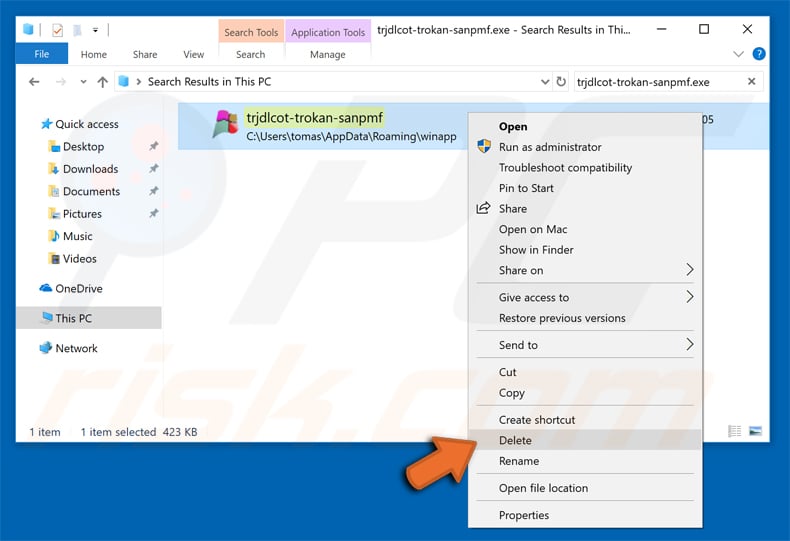

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń"

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware. Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji, niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego.

Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję