Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Jakim rodzajem złośliwego oprogramowania jest kradzież portfela Ledger?

Ledger wallet stealer to złośliwe narzędzie odkryte przez S!Ri. To złośliwe oprogramowanie podszywa się pod oficjalne narzędzie Ledger Live, oprogramowanie umożliwiające użytkownikom konfigurację urządzeń i zarządzanie zasobami kryptograficznymi. Użytkownicy powinni jak najszybciej usunąć tego złodzieja portfeli z zainfekowanych urządzeń, aby uniknąć strat pieniężnych.

Więcej informacji o kradzieży portfela Ledger

Ledger Live to legalna aplikacja opracowana przez Ledger, dostawcę portfeli sprzętowych do przechowywania kryptowalut. Ledger Live pozwala użytkownikom zarządzać swoimi aktywami kryptowalutowymi bezpośrednio z komputera lub urządzenia mobilnego. Niedawno odkryto jednak złośliwą aplikację podszywającą się pod Ledger Live.

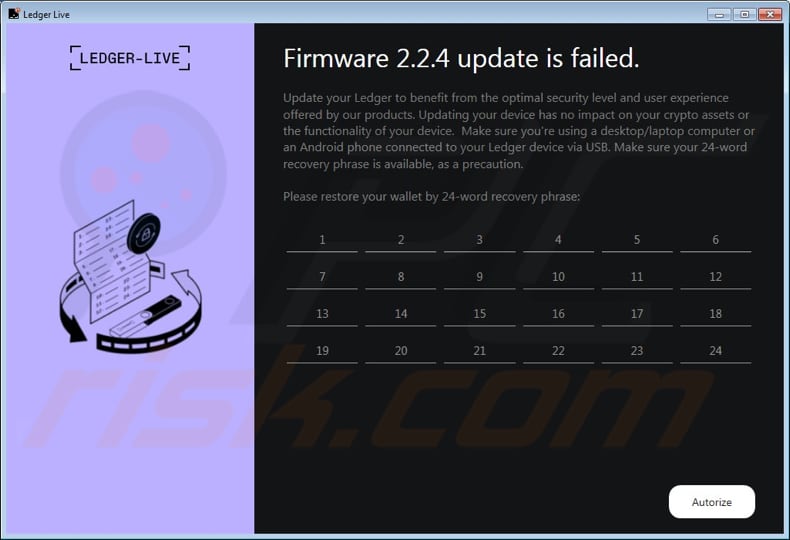

Ta złośliwa aplikacja monitoruje i kończy legalny proces Ledger Live. Następnie wyświetla zwodnicze okno, aby nakłonić użytkowników do ujawnienia poufnych informacji, takich jak dane uwierzytelniające portfela kryptowalut.

W fałszywym oknie Ledger Live użytkownicy są informowani, że aktualizacja oprogramowania układowego nie powiodła się i instruowani, aby przywrócić swoje portfele, wprowadzając 24-wyrazową frazę odzyskiwania. Zwodnicze okno wyświetlane przez złośliwą (fałszywą) aplikację Ledger Live może również zawierać inne "powiadomienia". Tak czy inaczej, jest ono tworzone w celu nakłonienia użytkowników do zapewnienia cyberprzestępcom dostępu do ich portfeli kryptowalut.

Gdy cyberprzestępcy uzyskają dostęp do portfeli kryptowalutowych swoich ofiar, mogą przenieść środki kryptowalutowe z portfeli ofiar do własnych. Jeśli portfel ofiary zawiera dane osobowe lub inne wrażliwe dane, cyberprzestępcy mogą wykorzystać te informacje do kradzieży tożsamości lub sprzedać je stronom trzecim.

Dlatego użytkownicy powinni pobierać aplikacje z wiarygodnych (oficjalnych) źródeł, aby uniknąć instalowania złośliwych programów udających legalne narzędzia. Jeśli istnieje powód, aby sądzić, że komputer jest już zainfekowany złośliwym oprogramowaniem, należy go przeskanować za pomocą renomowanego oprogramowania zabezpieczającego.

| Nazwa | Fałszywa Ledger Live aplikacja |

| Typ zagrożenia | Kradzież informacji |

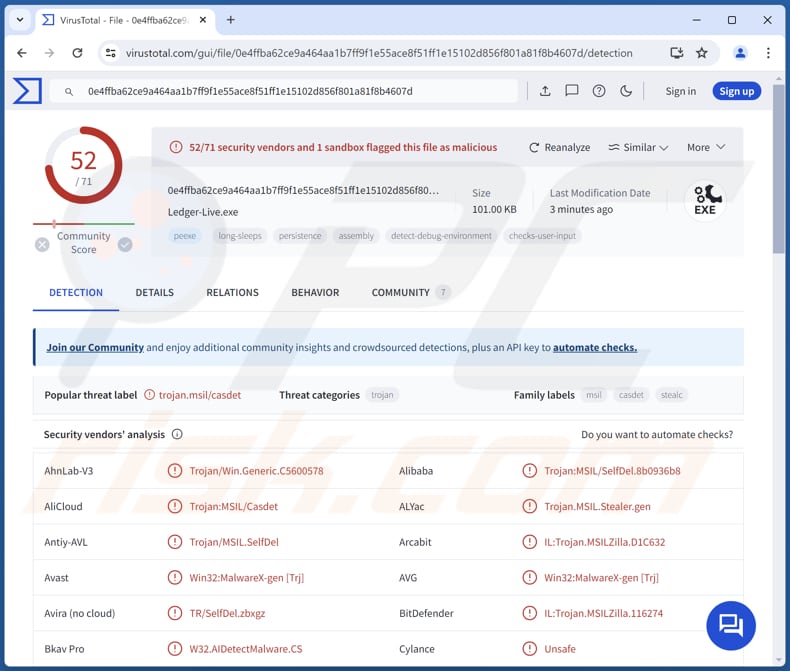

| Nazwy wykrywania | Avast (Win32:MalwareX-gen [Trj]), Combo Cleaner (IL:Trojan.MSILZilla.116274), ESET-NOD32 (A Variant Of MSIL/Agent.WUB), Kaspersky (HEUR:Trojan.MSIL.SelfDel.gen), Microsoft (Trojan:Win32/Casdet!rfn), Pełna lista (VirusTotal). |

| Objawy | Kradzieże są zaprojektowane tak, aby potajemnie infiltrować komputer ofiary i pozostać cichym, a zatem żadne szczególne objawy nie są wyraźnie widoczne na zainfekowanym komputerze |

| Metody dystrybucji | Zainfekowane załączniki wiadomości e-mail, złośliwe reklamy online, inżynieria społeczna, "pęknięcia" oprogramowania, sieci P2P i podobne kanały. |

| Uszkodzenie | Skradziona kryptowaluta, kradzież tożsamości |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Wnioski

Kradzież portfela Ledger jest przykładem tego, jak cyberprzestępcy wykorzystują legalne aplikacje do złośliwych celów. Ta zwodnicza aplikacja, podszywająca się pod autentyczne oprogramowanie Ledger Live, stanowi poważne zagrożenie dla aktywów kryptowalutowych użytkowników poprzez przechwytywanie i manipulowanie procesami w celu wydobycia poufnych informacji.

Aby uniknąć takich zagrożeń, użytkownicy powinni zachować ostrożność podczas pobierania aplikacji i wdrożyć solidne środki bezpieczeństwa.

W jaki sposób kradzież portfela Ledger przeniknęła do mojego komputera?

Zazwyczaj złośliwe aplikacje są dystrybuowane za pośrednictwem nieoficjalnych stron internetowych (np. stron z torrentami) lub sklepów z aplikacjami, pirackiego oprogramowania, narzędzi do łamania zabezpieczeń lub wiadomości e-mail zawierających złośliwe linki lub załączniki. Podmioty stanowiące zagrożenie wykorzystują różne sposoby, aby nakłonić użytkowników do pobrania i uruchomienia złośliwego oprogramowania na urządzeniach.

luki w przestarzałym oprogramowaniu, zainfekowane dyski USB, programy do pobierania innych firm i podobne kanały. Często zdarza się również, że złośliwe programy mają takie same nazwy jak legalne (np. Ledger Live), aby nakłonić użytkowników do ich zainstalowania.

Jak uniknąć instalacji złośliwego oprogramowania?

Pobieraj aplikacje i pliki z zaufanych (oficjalnych) stron i sklepów z aplikacjami. Nie ufaj innym źródłom (np. nieoficjalnym stronom, sieciom P2P, zewnętrznym programom do pobierania itp.), zwłaszcza tym oferującym pirackie oprogramowanie lub podobną zawartość. Unikaj interakcji z reklamami i wyskakującymi okienkami prezentowanymi na podejrzanych stronach internetowych

Zachowaj ostrożność w przypadku wiadomości e-mail zawierających pliki lub łącza. Nie należy wchodzić w interakcje z treścią nieistotnych lub nieoczekiwanych wiadomości e-mail z nieznanych adresów. Regularnie skanuj komputer w poszukiwaniu zagrożeń i aktualizuj system operacyjny oraz zainstalowane oprogramowanie.

Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie wyeliminować infiltrowane złośliwe oprogramowanie.

Złośliwy załącznik rozpowszechniający kradzież portfela Ledger:

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szybkie menu:

- Czym jest kradzież portfela Ledger?

- KROK 1. Ręczne usuwanie złośliwego oprogramowania Ledger wallet stealer.

- KROK 2. Sprawdź, czy twój komputer jest czysty..

Jak ręcznie usunąć złośliwe oprogramowanie?

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem - zwykle najlepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Do usunięcia tego złośliwego oprogramowania zalecamy użycie Combo Cleaner Antivirus dla Windows.

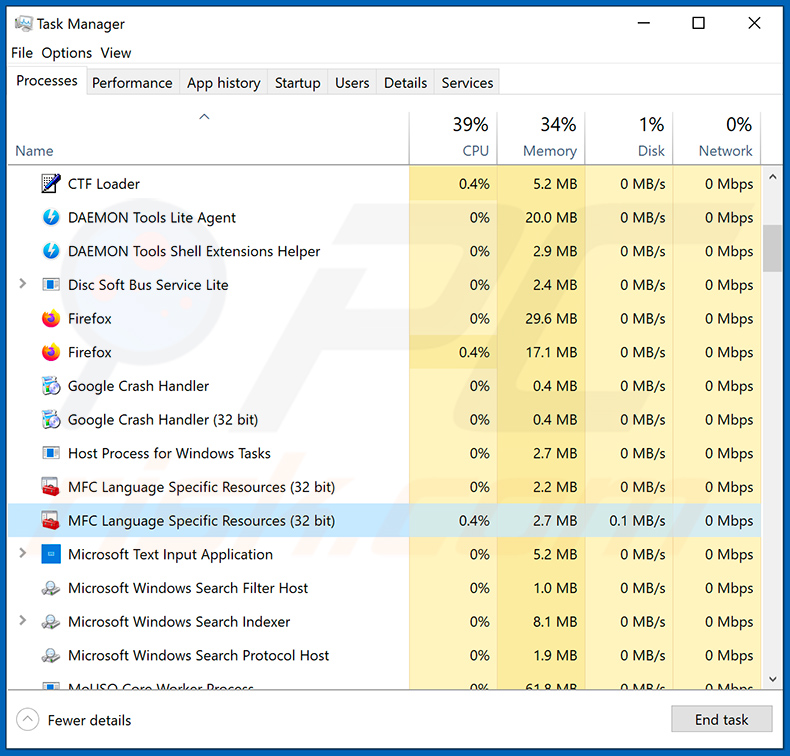

Jeśli chcesz usunąć złośliwe oprogramowanie ręcznie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które próbujesz usunąć. Oto przykład podejrzanego programu działającego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą menedżera zadań, i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś kontynuować te kroki:

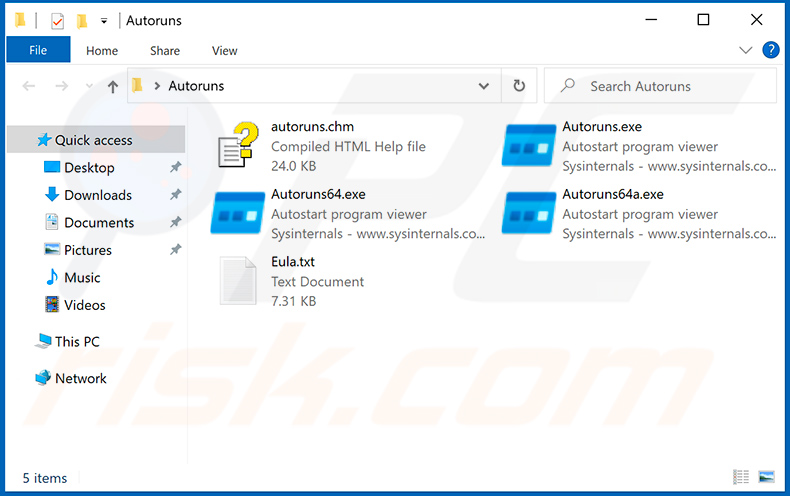

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Pobierz program o nazwie Autoruns. Program ten pokazuje automatycznie uruchamiane aplikacje, rejestr i lokalizacje systemu plików:

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

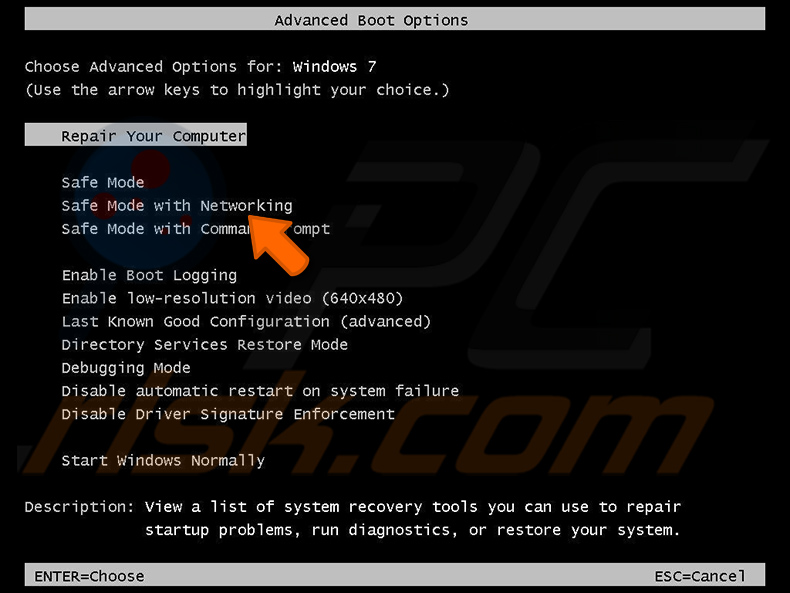

Użytkownicy systemów Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij przycisk Start, kliknij przycisk Zamknij, kliknij przycisk Uruchom ponownie, kliknij przycisk OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Zaawansowane opcje systemu Windows, a następnie wybierz z listy Tryb awaryjny z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 7 w "Trybie awaryjnym z obsługą sieci":

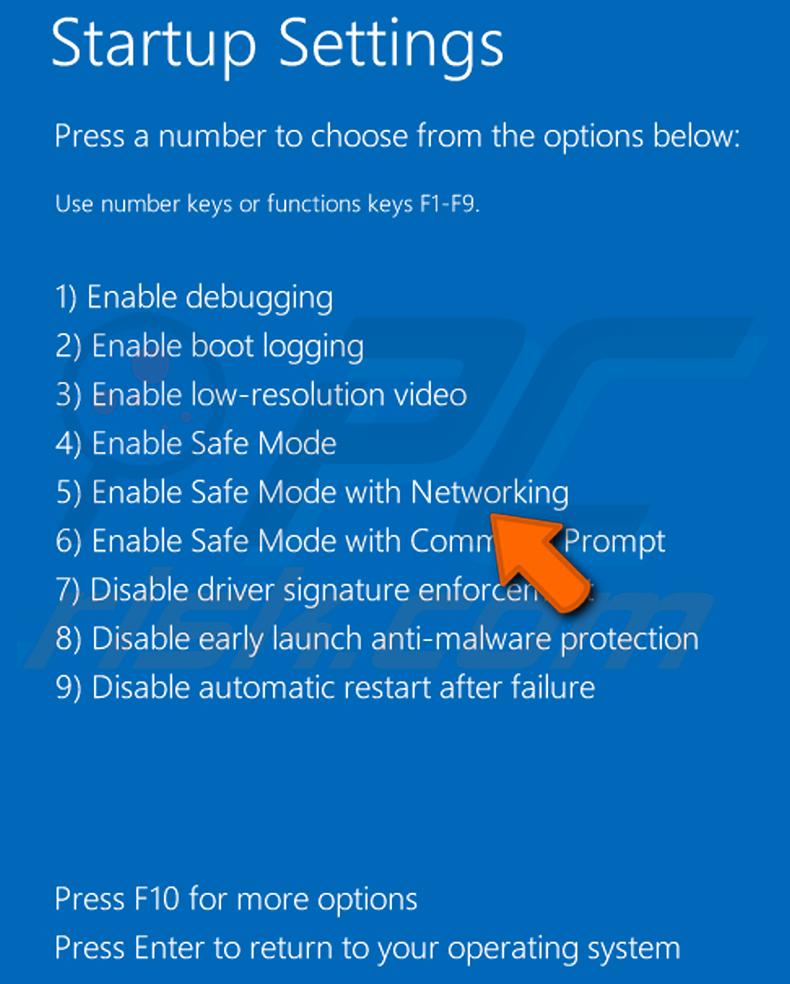

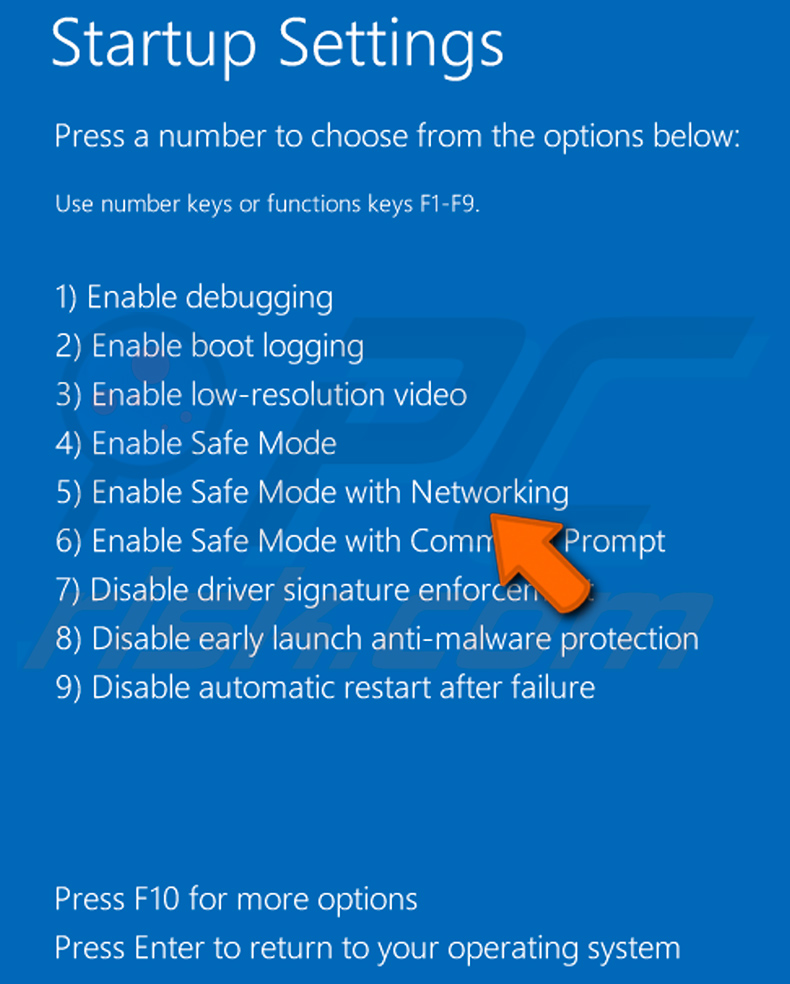

Użytkownicy systemu Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci - przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, w otwartym oknie "Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie i przejdzie do menu "Zaawansowane opcje uruchamiania". Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij przycisk "Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij "Ustawienia uruchamiania".

Kliknij przycisk "Uruchom ponownie". Komputer uruchomi się ponownie na ekranie ustawień startowych. Naciśnij klawisz F5, aby uruchomić komputer w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 8 w "Trybie awaryjnym z obsługą sieci":

Użytkownicy systemu Windows 10: Kliknij logo Windows i wybierz ikonę zasilania. W otwartym menu kliknij "Uruchom ponownie", przytrzymując przycisk "Shift" na klawiaturze. W oknie "wybierz opcję" kliknij "Rozwiązywanie problemów", a następnie wybierz "Opcje zaawansowane".

W menu opcji zaawansowanych wybierz "Ustawienia uruchamiania" i kliknij przycisk "Uruchom ponownie". W następnym oknie należy kliknąć przycisk "F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić system Windows 10 w "Trybie awaryjnym z obsługą sieci":

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

Rozpakuj pobrane archiwum i uruchom plik Autoruns.exe.

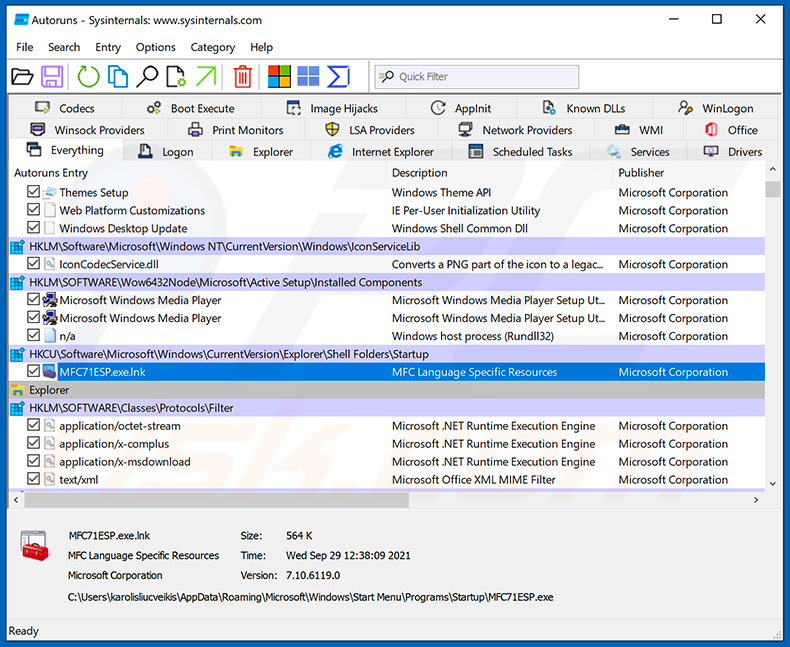

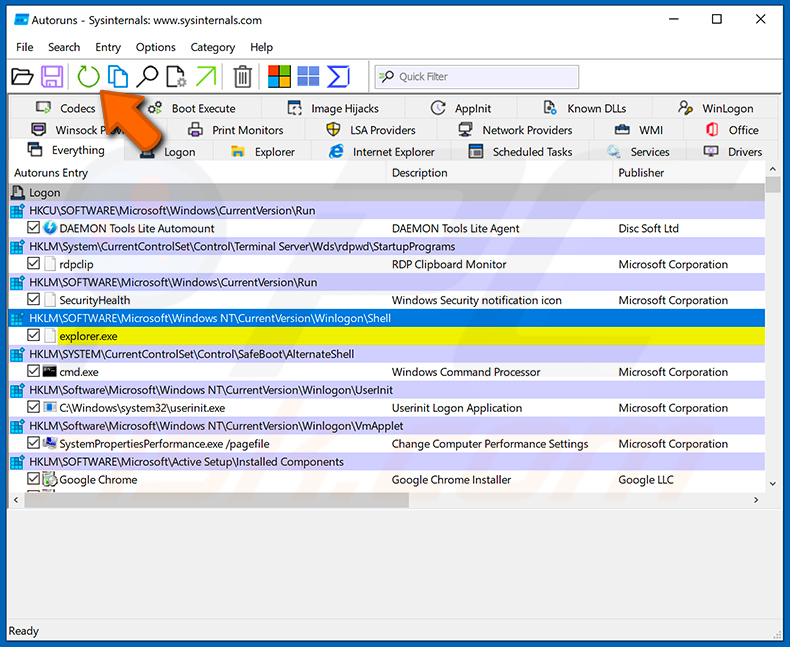

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

W aplikacji Autoruns kliknij "Opcje" u góry i odznacz opcje "Ukryj puste lokalizacje" i "Ukryj wpisy systemu Windows". Po zakończeniu tej procedury kliknij ikonę "Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

Sprawdź listę dostarczoną przez aplikację Autoruns i zlokalizuj plik złośliwego oprogramowania, który chcesz wyeliminować.

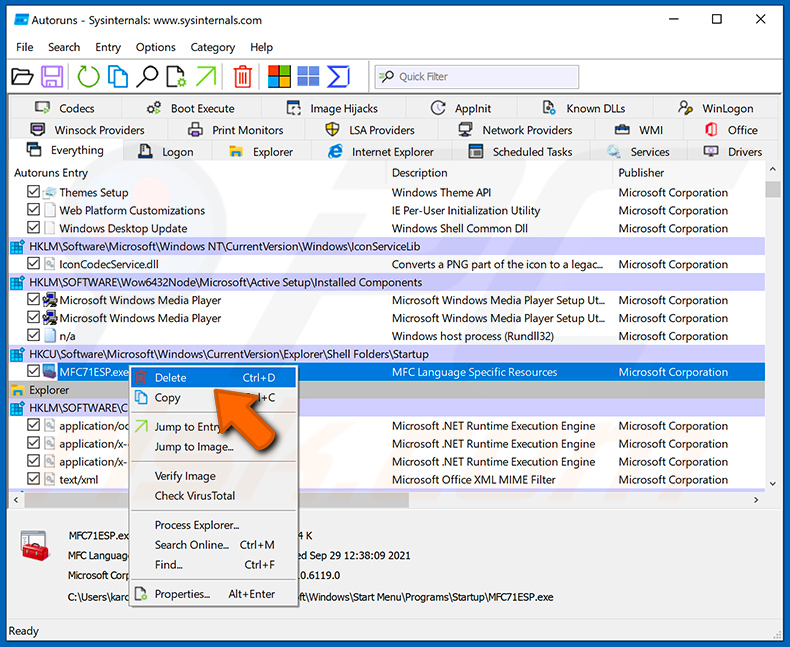

Należy zapisać jego pełną ścieżkę i nazwę. Należy pamiętać, że niektóre złośliwe oprogramowanie ukrywa nazwy procesów pod legalnymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz "Usuń".

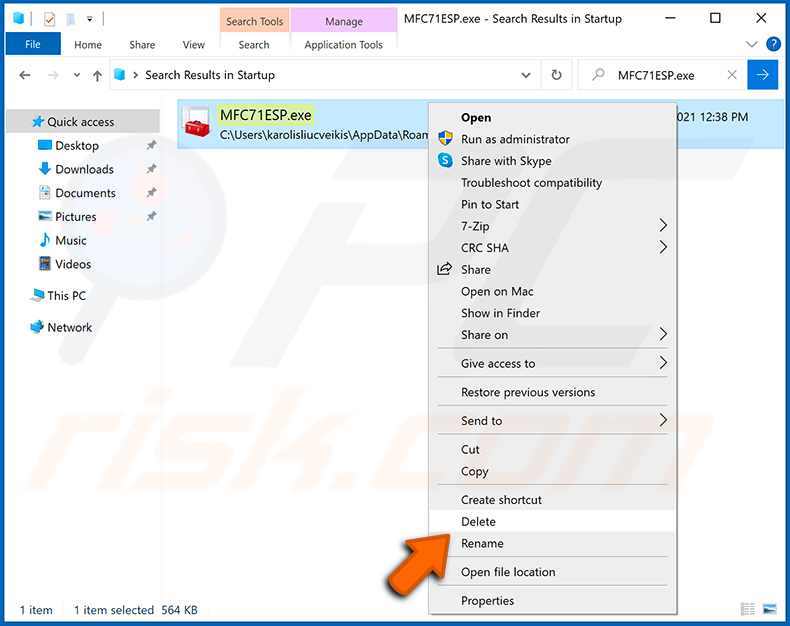

Po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (zapewnia to, że złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Pamiętaj, aby włączyć ukryte pliki i foldery przed kontynuowaniem. Jeśli znajdziesz nazwę pliku złośliwego oprogramowania, pamiętaj o jego usunięciu.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych kroków powinno usunąć złośliwe oprogramowanie z komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Jeśli nie posiadasz takich umiejętności, usuwanie złośliwego oprogramowania pozostaw programom antywirusowym i chroniącym przed złośliwym oprogramowaniem.

Kroki te mogą nie działać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze najlepiej jest zapobiegać infekcjom, niż później próbować usunąć złośliwe oprogramowanie. Aby zapewnić bezpieczeństwo komputera, zainstaluj najnowsze aktualizacje systemu operacyjnego i korzystaj z oprogramowania antywirusowego. Aby upewnić się, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy przeskanowanie go za pomocą Combo Cleaner Antivirus dla Windows.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany Ledger wallet stealer, czy powinienem sformatować urządzenie pamięci masowej, aby się go pozbyć?

Zaleca się wykonanie pełnego skanowania przy użyciu renomowanego oprogramowania antywirusowego lub antymalware w celu wykrycia i usunięcia programu kradnącego portfele Ledger. Formatowanie urządzenia pamięci masowej spowoduje usunięcie wszystkich danych, więc powinno być traktowane jako ostateczność.

Jakie są największe problemy, które może powodować złośliwe oprogramowanie?

Ofiary mogą mieć zaszyfrowane pliki, skradzione pieniądze, tożsamość lub konta internetowe, a także doświadczyć innych problemów. Szkody wyrządzone przez złośliwe oprogramowanie zależą od jego typu i możliwości.

Jaki jest cel kradzieży portfela Ledger?

Celem Ledger Wallet Stealer jest kradzież poufnych informacji, w szczególności danych uwierzytelniających portfela kryptowalut, od niczego niepodejrzewających ofiar. To złośliwe oprogramowanie podszywa się pod legalną aplikację Ledger Live, oprogramowanie używane do zarządzania aktywami kryptowalutowymi przechowywanymi w portfelach sprzętowych Ledger.

Jak złośliwe oprogramowanie przeniknęło do mojego komputera?

Twój komputer prawdopodobnie został zainfekowany złośliwym oprogramowaniem za pośrednictwem zainfekowanych stron internetowych, ataków phishingowych (złośliwe linki lub pliki w wiadomościach e-mail), złośliwych reklam, luk w przestarzałym oprogramowaniu, pirackiego oprogramowania, sieci P2P, nieoficjalnych stron internetowych lub podobnych sposobów.

Czy Combo Cleaner ochroni mnie przed złośliwym oprogramowaniem?

Tak, Combo Cleaner przeskanuje komputer i wyeliminuje złośliwe oprogramowanie. Narzędzie to jest w stanie wykryć prawie wszystkie znane złośliwe programy. Należy zauważyć, że zaawansowane złośliwe oprogramowanie zwykle ukrywa się głęboko w systemie. Dlatego należy wykonać pełne skanowanie systemu, aby wykryć ukryte złośliwe oprogramowanie.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję