Jak rozpoznać takie oszustwa phishingowe, jak INTERNATIONAL MONETARY FUND (IMF)?

Phishing/OszustwoZnany również jako: możliwe infekcje malware

Otrzymaj bezpłatne skanowanie i sprawdź, czy twój komputer jest zainfekowany.

USUŃ TO TERAZAby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Czym jest oszustwo e-mailowe INTERNATIONAL MONETARY FUND (IMF)?

Międzynarodowy Fundusz Walutowy (MFW) jest legalną instytucją finansową, międzynarodową organizacją, która promuje globalny wzrost gospodarczy, zmniejsza ubóstwo, zachęca do handlu międzynarodowego. Istnieje więcej niż jeden wariant oszustwa e-mailowego rzekomo autorstwa urzędników MFW.

Zwykle oszuści stojący za tymi fałszywymi e-mailami próbują nakłonić odbiorców do skontaktowania się z MFW w celu wydania jakiejś formy zatwierdzenia, otrzymania darowizny lub w innych sprawach. W każdym razie celem tych wiadomości jest oszukanie odbiorców w celu podania danych osobowych lub przelania pieniędzy.

Szczegółowe informacje o oszustwie INTERNATIONAL MONETARY FUND (IMF)

Oszuści często używają nazwisk prawdziwych osób, używają rzeczywistych logo firmy, adresów itp., aby ich oszustwa wyglądały na prawdziwe. Jest to oszustwo e-mailowe podszywające się pod wiadomość od Kristaliny Georgievej, dyrektor zarządzającej Międzynarodowego Funduszu Walutowego.

Stojący za tym oszuści próbują oszukać odbiorców, aby uwierzyli, że zostali wybrani do otrzymania darowizny od MFW i skontaktowali się z nimi w celu uzyskania dodatkowych informacji. Jest prawdopodobne, że po skontaktowaniu się z oszustami odbiorcy zostaną poproszeni o przesłanie osobistych danych bankowych (takich jak dane karty kredytowej) lub dokonanie niewielkiej płatności, takiej jak „opłata transakcyjna".

Zwykle, gdy oszuści z powodzeniem uzyskują dane karty kredytowej i inne dane osobowe, wykorzystują je do dokonywania nieuczciwych zakupów i transakcji, kradzieży tożsamości, przejęcia kont osobistych itp. lub sprzedania ich stronom trzecim (innym cyberprzestępcom).

Dlatego odbiorcy, którzy dają się nabrać na te oszustwa, ponoszą straty finansowe, nie mogą uzyskać dostępu do swoich kont osobistych, stają się ofiarami kradzieży tożsamości i napotykają inne poważne problemy. Ten i inne podobne e-maile są po prostu oszustwami – należy je zignorować i zgłosić.

| Nazwa | Oszustwo e-mailowe INTERNATIONAL MONETARY FUND (IMF) |

| Typ zagrożenia | Phishing, oszustwo, inżynieria społeczna, oszustwo finansowe |

| Fałszywe twierdzenie | Odbiorca został wybrany do otrzymania darowizny |

| Przebranie | List od dyrektora zarządzającego Międzynarodowego Funduszu Walutowego (MFW) |

| Objawy | Nieautoryzowane zakupy online, zmienione hasła do kont internetowych, kradzież tożsamości, nielegalny dostęp do komputera. |

| Metody dystrybucji | Zwodnicze e-maile, nieuczciwe reklamy pop-up online, techniki zatruwania wyszukiwarek, domeny z błędami pisowni. |

| Zniszczenie | Utrata wrażliwych informacji prywatnych, strata pieniędzy, kradzież tożsamości. |

| Usuwanie malware (Windows) |

Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. Pobierz Combo CleanerBezpłatny skaner sprawdza, czy twój komputer jest zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk. |

Ogólne informacje o oszustwach phishingowych

W internecie krąży wiele oszustw e-mailowych. Niektóre przykłady to "U.S Army Special Operations Command Consignment Email Scam", "EMPLOYEE BENEFITS Email Scam" i "Synchronize Mail Error Email Scam". Często są one zamaskowane jako oficjalne wiadomości od istniejących, legalnych firm lub innych podmiotów i proszą o podanie danych osobowych czy dokonanie płatności.

W rzeczywistości e-maile mogą być wykorzystywane do rozsyłania malware. W takich przypadkach e-maile zawierają złośliwe linki lub załączniki. Ich głównym celem jest nakłonienie odbiorców do otwarcia szkodliwych plików.

Jak kampanie spamowe infekują komputery?

Złośliwe oprogramowanie (w tym ransomware) jest zwykle dystrybuowane za pośrednictwem kampanii spamowych, nieoficjalnych narzędzi do aktywacji oprogramowania („łamania" zabezpieczeń), trojanów, podejrzanych źródeł pobierania plików/oprogramowania oraz fałszywych narzędzi do aktualizacji oprogramowania.

Gdy cyberprzestępcy próbują rozsyłać malware za pośrednictwem kampanii zawierających szkodliwy spam, wysyłają e-maile zawierające złośliwe załączniki lub linki do pobrania złośliwych plików. Zwykle maskują swoje e-maile jako oficjalne i ważne. Jeśli odbiorcy otworzą załączony plik (lub plik pobrany przez link do witryny), powodują instalację malware.

Cyberprzestępcy często dołączają do swoich wiadomości e-mail pliki wykonywalne (.exe), pliki archiwalne, takie jak dokumenty RAR, ZIP, PDF, pliki JavaScript i dokumenty Microsoft Office. Narzędzia do „łamania" zabezpieczeń oprogramowania rzekomo nielegalnie aktywują licencjonowane oprogramowanie (pomijanie aktywacji), jednak często instalują złośliwe programy i nie aktywują legalnie żadnego zainstalowanego oprogramowania.

Trojany to inne nieuczciwe programy, które mogą powodować infekcje łańcuchowe. Gdy trojan jest zainstalowany w systemie operacyjnym, może zainstalować dodatkowe malware.

Witryny z bezpłatnym hostingiem plików, witryny z bezpłatnymi plikami do pobrania, sieci peer-to-peer (np. klienty torrent, eMule), nieoficjalne witryny i programy do pobierania stron trzecich to przykłady innych źródeł wykorzystywanych do rozsyłania malware. Cyberprzestępcy maskują złośliwe pliki jako legalne i normalne. Gdy użytkownicy je pobierają i otwierają, nieumyślnie infekują swoje komputery malware.

Fałszywe narzędzia do aktualizacji oprogramowania instalują złośliwe oprogramowanie zamiast aktualizacji/poprawek zainstalowanych programów lub wykorzystują błędy/wady nieaktualnego oprogramowania zainstalowanego w systemie operacyjnym.

Jak uniknąć instalacji malware

Pobieraj oprogramowanie i pliki z oficjalnych witryn oraz za pośrednictwem bezpośrednich linków. Korzystanie z klientów torrent, eMule (lub innych sieci peer-to-peer), konfiguratorów pobierania stron trzecich, nieoficjalnych witryn lub innych źródeł tego rodzaju nie jest bezpieczne.

Unikaj instalatorów innych firm. Sprawdź „Zaawansowane", „Niestandardowe" i inne ustawienia oraz odrzuć oferty pobrania lub zainstalowania niechcianego oprogramowania. Nie klikaj reklam wyświetlanych na podejrzanych witrynach, ponieważ mogą one otwierać inne podejrzane witryny, a nawet powodować niechciane pobrania i instalacje.

Usuń wszelkie niechciane, podejrzane aplikacje (rozszerzenia, dodatki i wtyczki), które są zainstalowane w przeglądarce. To samo należy zastosować do tego rodzaju programów, które są zainstalowane w systemie operacyjnym.

Regularnie skanuj komputer za pomocą renomowanego oprogramowania antywirusowego lub antyszpiegowskiego i regularnie aktualizuj to oprogramowanie.

Jeśli już otworzyłeś złośliwe załączniki, zalecamy wykonanie skanowania za pomocą Combo Cleaner Antivirus dla Windows, aby automatycznie usunąć obecne malware.

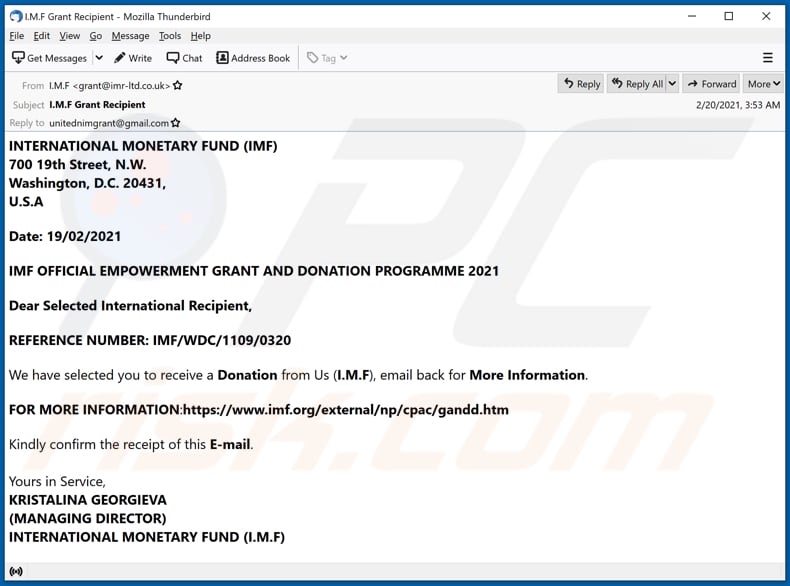

Tekst prezentowany w tym e-mailu:

Subject: I.M.F Grant Recipient

INTERNATIONAL MONETARY FUND (IMF)

700 19th Street, N.W.

Washington, D.C. 20431,

U.S.A

Date: 19/02/2021

IMF OFFICIAL EMPOWERMENT GRANT AND DONATION PROGRAMME 2021

Dear Selected International Recipient,

REFERENCE NUMBER: IMF/WDC/1109/0320

We have selected you to receive a Donation from Us (I.M.F), email back for More Information.

FOR MORE INFORMATION:hxxps://www.imf.org/external/np/cpac/gandd.htm

Kindly confirm the receipt of this E-mail.

Yours in Service,

KRISTALINA GEORGIEVA

(MANAGING DIRECTOR)

INTERNATIONAL MONETARY FUND (I.M.F)

Kolejny przykład e-maila spamowego o tematyce INTERNATIONAL MONETARY FUND:

Prezentowany w nim tekst:

Subject: Directive from Dr Kristalina Georgieva the M D IMF, Please Contact Mr. Wilbur Autry for further Directives on your fund payment.

INTERNATIONAL MONETARY FUND (HQ1)

700 19th Street, N.W., Washington, D.C.

20431.

Email: wilburautry.imf@aol.com

Date: 4/5/2021To the knowledge of the Beneficiary.

Re Payment of $5.2m

2021 UNPAID FUND RECOVERED LETTER

In our efforts to foster global monetary cooperation secures financial

stability and facilitates individual company economic growth.The IMF through our international monitoring network has recovered

your UNPAID FUND $5.2m that has been on hold.We hereby advise you to reconfirm to this office officially if you are

the person that instructed Mr. RAVIS RAY LUNN of America to claim and

receive the payment on your behalf before we send your fund transfer

instruction to one of our approved paying banks to contact you for the

release of your fund.For your information we have the following banks as our

nominated/approved payment banks, Lloyd’s Bank London, Citibank New

York and CMB WING LUNG Bank Hong Kong.Please, Re-confirm as follows

(1) Your Full Name........?

(2) Full Residential Address: (P.O.BOX NOT ALLOWED)?

(3) Country/State..........?

(4) Beneficiary Amount?

(5) Direct and Current Phone?

(6) Passport identification?Please you are also required to clarify the following immediately:

1. IS Williams Rogers your local representative?

2. Did you broker your fund to one Mr. TRAVIS RAY LUNN of America to claim?

And receive the payment on your behalf?3. Did you sign any “Deed of Assignment” in his favor, thereby making

him the current beneficiary with the following account details to

receive your fund?Mr. TRAVIS RAY LUNN

Address 55601 SWAN RD.SUNRIVER BEND, OREGON 97707

USA

Account Name: TRAVIS RAY LUNN

Bank Name: WELLS FARGO

Bank Address: 450 NE WINDY KNOLLS DR BEND,OR,97701

Beneficiary Account Number: 8210526748

Swift Code:WFBIUS6S

Routing Number for wire Transfer: 12100024Please confirm so that we can proceed with your fund payment as we

don’t anticipate any further delay.Contact Mr. Wilbur Autry.

Operation department for further Directive.

Email: wilburautry.imf@aol.comThank you and have a nice day.

Regards

Dr Ms. Kristalina Georgieva

Managing Director

IMF

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

POBIERZ Combo CleanerPobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez RCS LT, spółkę macierzystą PCRisk.

Szykie menu:

- Czym jest oszustwo e-mailowe INTERNATIONAL MONETARY FUND (IMF)?

- KROK 1. Manualne usuwanie infekcji malware.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner Antivirus dla Windows.

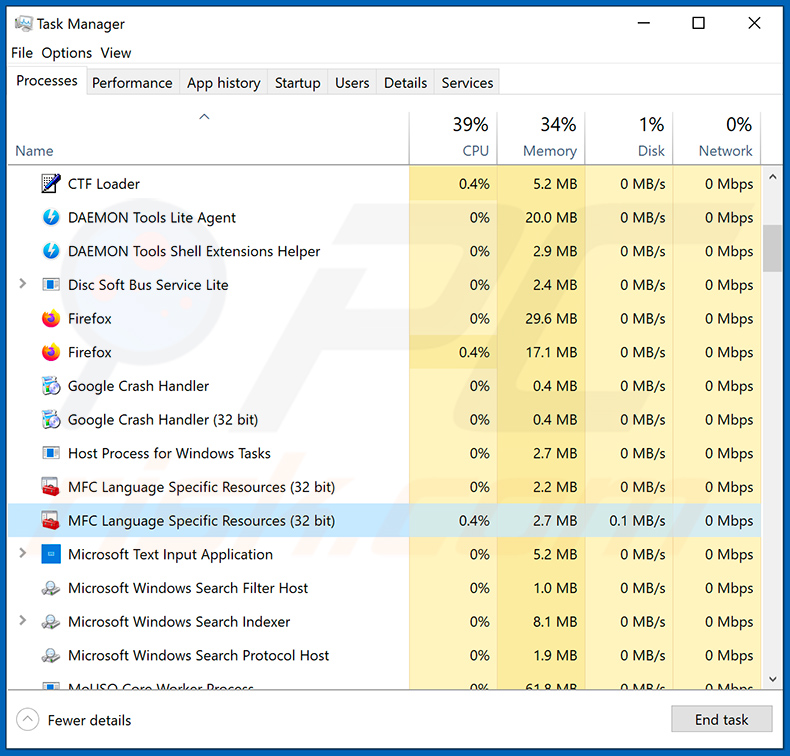

Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

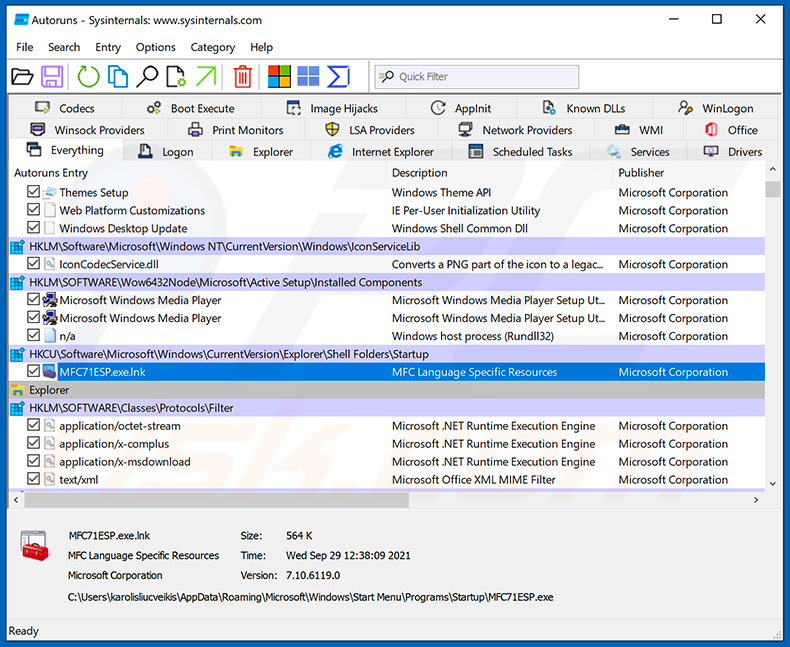

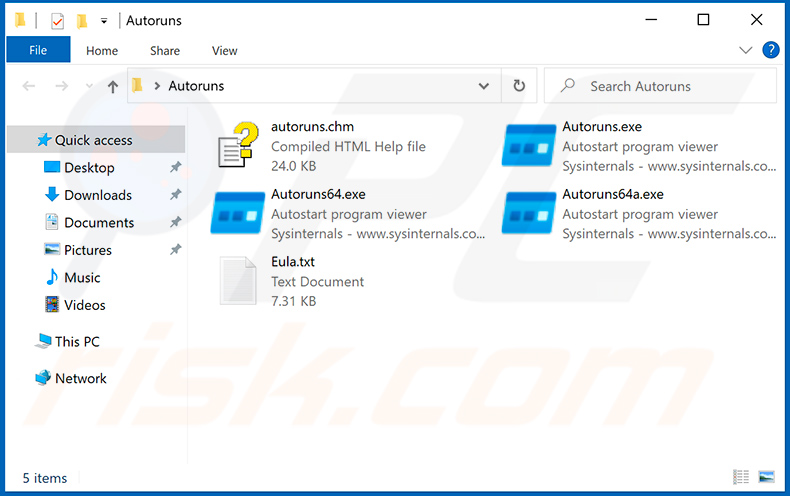

Pobierz program o nazwie Autoruns. Pokazuje on automatycznie uruchamiane aplikacje, rejestr i lokalizacje plików systemowych:

Pobierz program o nazwie Autoruns. Pokazuje on automatycznie uruchamiane aplikacje, rejestr i lokalizacje plików systemowych:

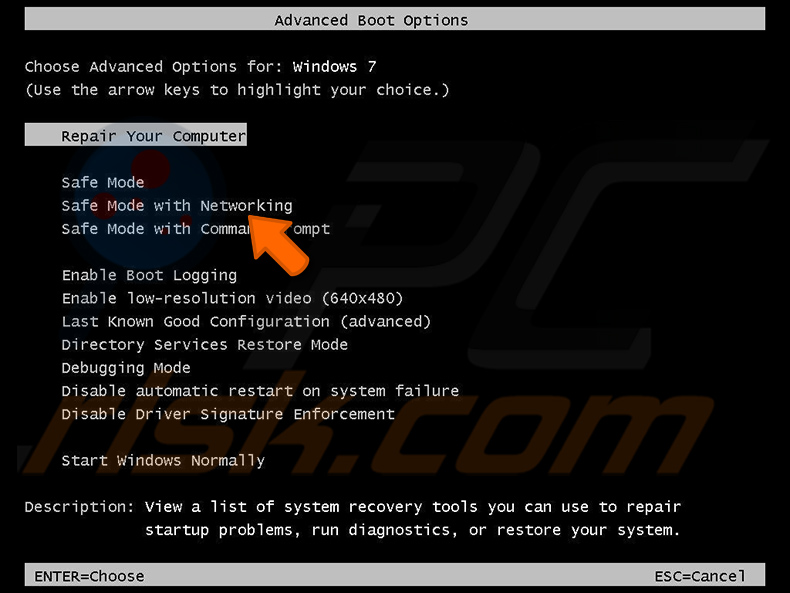

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

Użytkownicy Windows XP i Windows 7: Uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcje zaawansowane systemu Windows, a następnie wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Film pokazujący jak uruchomić system Windows 7 w „Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 8: Uruchom system Windows 8 w trybie awaryjnym z obsługą sieci — przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, a w otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

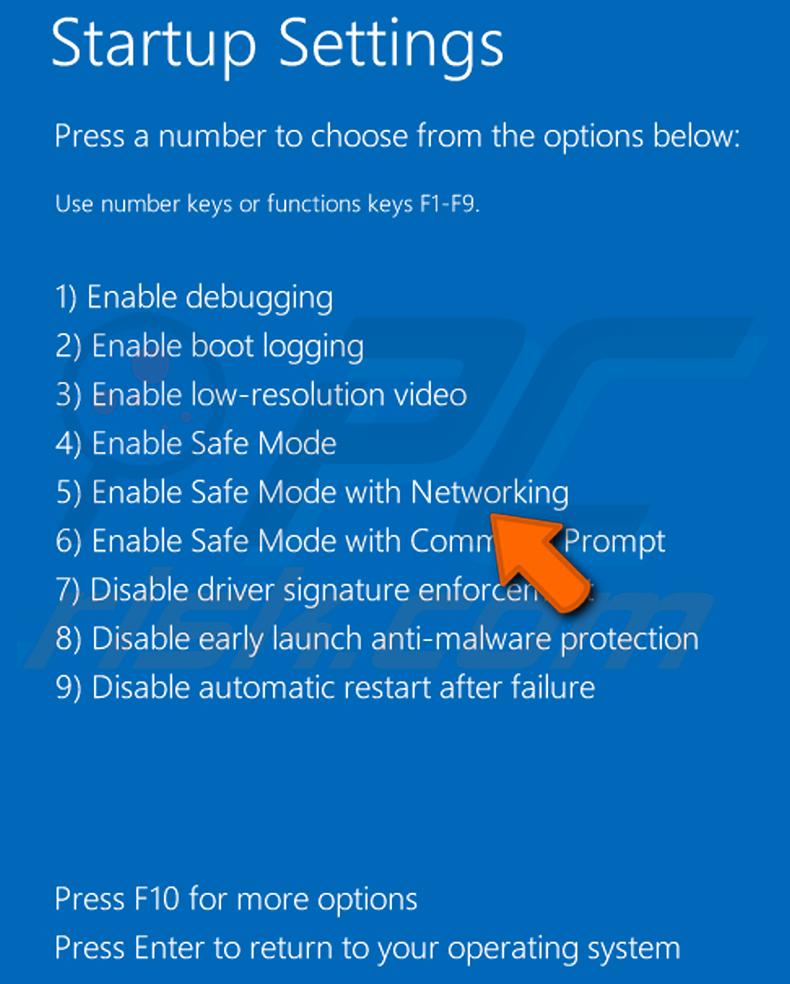

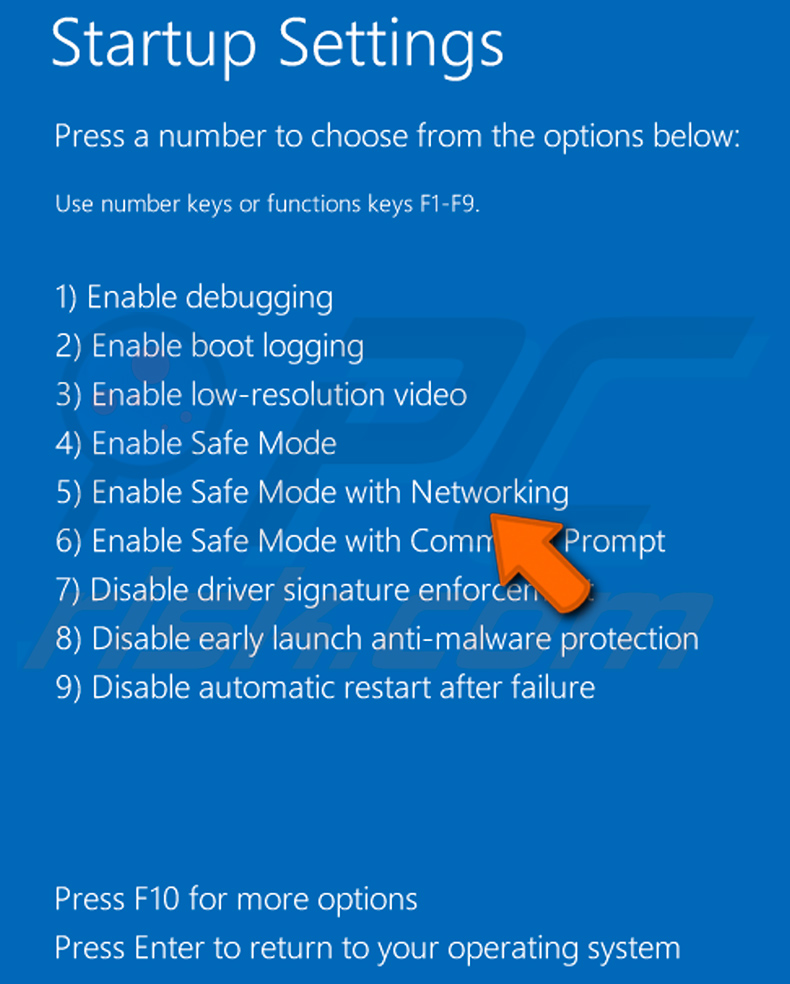

Kliknij przycisk „Uruchom ponownie teraz". Twój komputer zostanie teraz ponownie uruchomiony w „Zaawansowanym menu opcji uruchamiania". Kliknij przycisk „Rozwiąż problemy", a następnie kliknij przycisk „Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij „Ustawienia uruchamiania".

Kliknij przycisk „Uruchom ponownie". Twój komputer uruchomi się ponownie na ekranie Ustawienia uruchamiania. Naciśnij klawisz F5, aby uruchomić komputer w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w „Trybie awaryjnym z obsługą sieci":

Użytkownicy Windows 10: Kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij „Uruchom ponownie" przytrzymując przycisk „Shift" na klawiaturze. W oknie „Wybierz opcję" kliknij przycisk „Rozwiązywanie problemów", a następnie wybierz opcję „Opcje zaawansowane".

W menu zaawansowanych opcji wybierz „Ustawienia uruchamiania" i kliknij przycisk „Uruchom ponownie". W poniższym oknie powinieneś kliknąć przycisk „F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w „Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

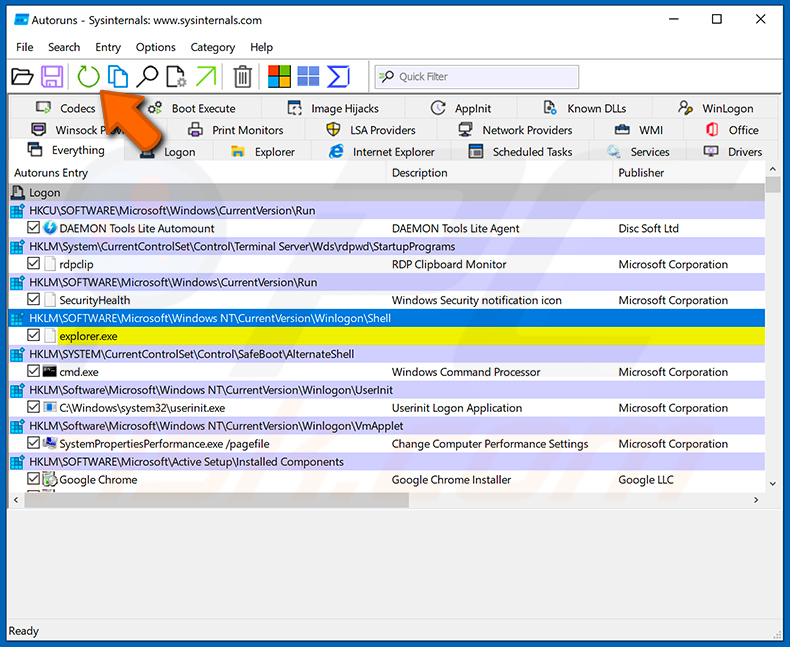

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" oraz „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" oraz „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz usunąć.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz usunąć.

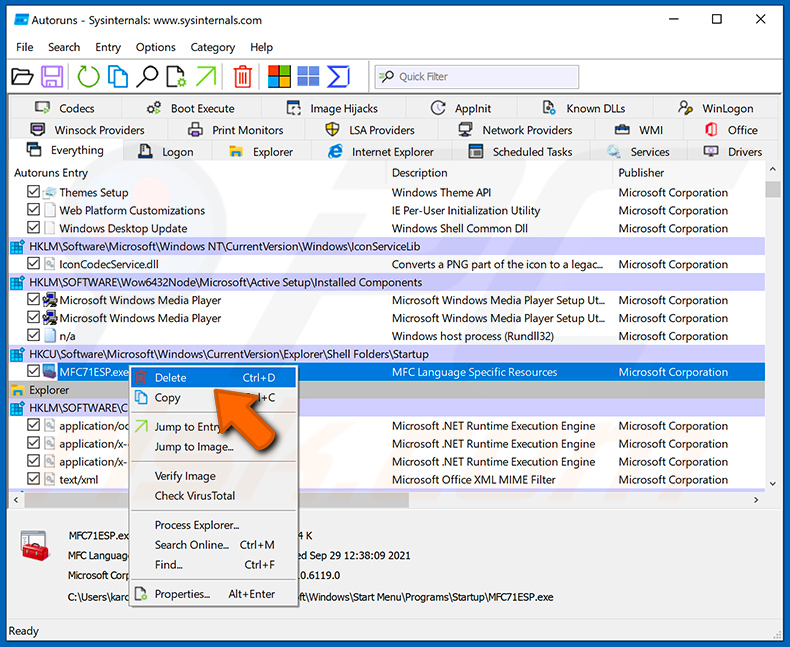

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po znalezieniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń".

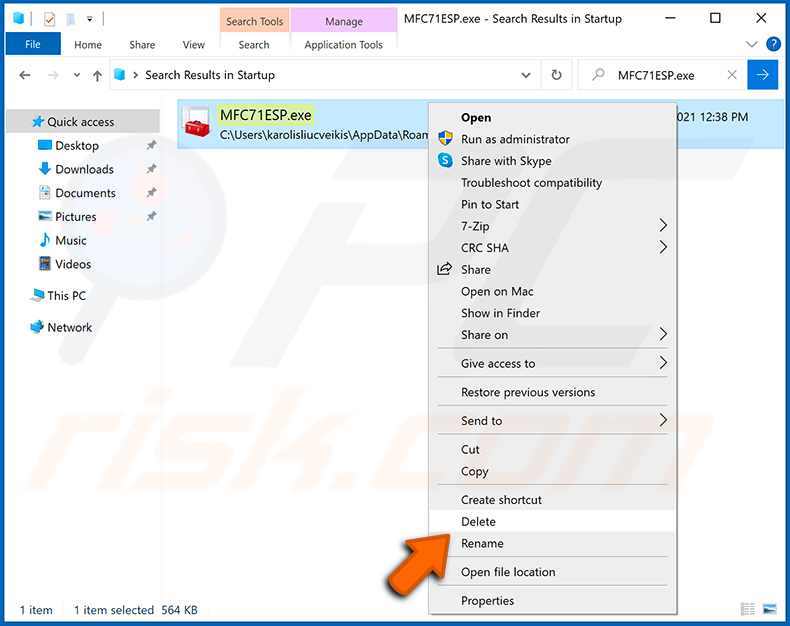

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware.

Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji, niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego. Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner Antivirus dla Windows.

Najczęściej zadawane pytania (FAQ)

Dlaczego otrzymałem ten e-mail?

Zwykle cyberprzestępcy wykorzystują zdobyte bazy danych e-mail do rozsyłania swoich oszustw. Wysyłają ten sam e-mail (lub e-maile) do wielu osób – te wiadomości nigdy nie są osobiste.

Podałem moje dane osobowe, gdy zostałem oszukany przez ten e-mail, co mam zrobić?

Ofiary, które dały się nabrać na takie oszustwa (podały dane uwierzytelniające konta), powinny natychmiast zmienić wszystkie hasła. W innych przypadkach (na przykład, gdy podane informacje to dane karty kredytowej, dane dowodu osobistego itp.), użytkownicy powinni skontaktować się z odpowiednimi władzami.

Czy wiadomości e-mail mogą być wykorzystywane do rozsyłania malware?

E-maile mogą być używane jako narzędzia do nakłaniania odbiorców do zainfekowania ich komputerów. Zawierają złośliwe załączniki lub linki. Odbiorcy infekują komputery otwierając/wykonując złośliwe pliki.

Czy Combo Cleaner usunie infekcje malware, które były obecne w załączniku do wiadomości e-mail?

Tak, Combo Cleaner wykryje i usunie prawie wszystkie znane infekcje malware. Zaleca się skanowanie systemu operacyjnego za pomocą funkcji pełnego skanowania. Niektóre typy malware mogą ukrywać się głęboko w systemie.

Udostępnij:

Tomas Meskauskas

Ekspert ds. bezpieczeństwa, profesjonalny analityk złośliwego oprogramowania

Jestem pasjonatem bezpieczeństwa komputerowego i technologii. Posiadam ponad 10-letnie doświadczenie w różnych firmach zajmujących się rozwiązywaniem problemów technicznych i bezpieczeństwem Internetu. Od 2010 roku pracuję jako autor i redaktor Pcrisk. Śledź mnie na Twitter i LinkedIn, aby być na bieżąco z najnowszymi zagrożeniami bezpieczeństwa online.

Portal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznęPortal bezpieczeństwa PCrisk jest prowadzony przez firmę RCS LT.

Połączone siły badaczy bezpieczeństwa pomagają edukować użytkowników komputerów na temat najnowszych zagrożeń bezpieczeństwa w Internecie. Więcej informacji o firmie RCS LT.

Nasze poradniki usuwania malware są bezpłatne. Jednak, jeśli chciałbyś nas wspomóc, prosimy o przesłanie nam dotacji.

Przekaż darowiznę

▼ Pokaż dyskusję