Wirus CryptoDefense

![]() Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Napisany przez Tomasa Meskauskasa, (zaktualizowany)

Instrukcje usuwania wirusa CryptoDefense

CryptoDefense to wirus ransomware, który infiltruje system operacyjny użytkownika za pośrednictwem zainfekowanych wiadomości e-mail i fałszywych plików do pobrania, na przykład nieuczciwych odtwarzaczy wideo lub fałszywych aktualizacji Flash. Po udanej infiltracji ten szkodliwy program szyfruje pliki przechowywane na komputerze użytkownika (*.doc, *.docx, *.xls, *.ppt, *.psd, *.pdf, *.eps, *.ai, *.cdr, *.jpg, etc.) oraz wymaga zapłacenia okupu w wysokości 500 $ (w Bitcoin) za odszyfrowanie plików. Cyberprzestępcy, którzy są odpowiedzialni za wydawanie tego fałszywego programu upewnili się, że działa on na wszystkich wersjach Windows (Windows XP, Windows Vista, Windows 7 i Windows 8). Ransomware CryptoDefense tworzy How_Decrypt.txt, How_Decrypt.html i How_Decrypt.url w każdym folderze zawierającym zaszyfrowane pliki.

Pliki te zawierają instrukcje, jak użytkownicy mogą odszyfrować swoje pliki. Instrukcje te obejmują użycie przeglądarki Tor (anonimowej przeglądarki internetowej). Cyberprzestępcy używają Tora, by ukryć swoją tożsamość. Użytkownicy komputerów PC powinni wiedzieć, że choć sama infekcja nie jest tak skomplikowana, aby usunięcie zaszyfrowanych plików (zaszyfrowane przy użyciu szyfrowania RSA 2048), dotkniętych tym szkodliwym programem, było niemożliwe bez zapłacenia okupu. W momencie testów nie było żadnych narzędzi lub rozwiązań zdolnych do odszyfrowania zaszyfrowanych plików przez CryptoDefense. Zauważ, że klucz prywatny, który może być użyty do deszyfrowania plików jest przechowywany na serwerach dowodzenia i kontroli CryptoDefense, które są zarządzane przez cyberprzestępców. Idealnym rozwiązaniem byłoby usunięcie tego wirusa ransomware i przywrócenie danych z kopii zapasowej.

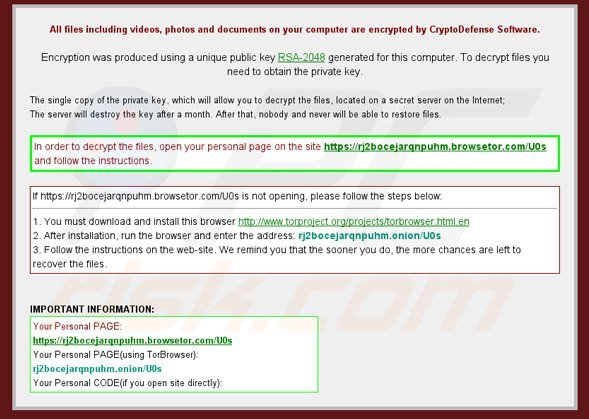

Zrzut ekranu wiadomości, która jest prezentowana w plikach How_Decrypt.txt, How_Decrypt.html i How_Decrypt.url:

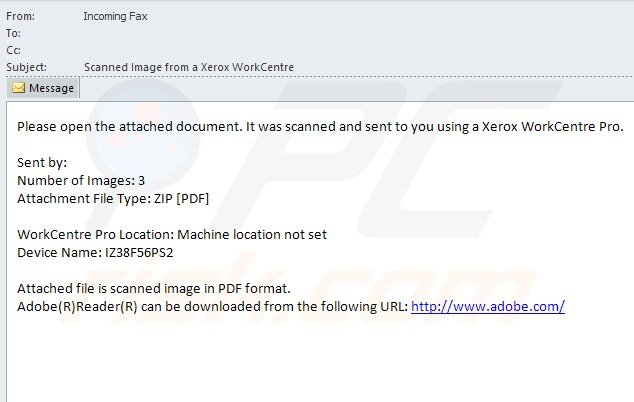

Infekcje ransomware, takie jak CryptoDefense (np. CryptorBit i Cryptolocker) powinny być bardzo silnym argumentem, aby zawsze mieć kopię zapasową przechowywanych danych. Zauważ, że zapłacenie okupu żądanego przez tego szkodnika równałoby się do wysyłania swoich pieniędzy do cyberprzestępców. Mogłoby to wspierać ich szkodliwy model biznesowy, a co więcej, nie ma gwarancji, że pliki będą odszyfrowane. Aby uniknąć zainfekowania własnego komputera takimi infekcjami, jak ransomware, użytkownicy powinni być bardzo ostrożni podczas otwierania wiadomości e-mail. Cyberprzestępcy korzystają z różnych chwytliwych tytułów, aby oszukać użytkowników komputerów do otwierania zainfekowanych załączników e-mail, na przykład "Zeskanowany obraz z Xerox WorkCentre". Najnowsze badania pokazują, że cyberprzestępcy używają również sieci P2P i fałszywych pobrań, zawierających spakowane infekcje ransomware, aby rozprzestrzeniać CryptoDefense.

Wiadomość prezentowana w plikach How_Decrypt.txt, How_Decrypt.html i How_Decrypt.url:

Wszystkie pliki, w tym filmy, zdjęcia i dokumenty na komputerze są zaszyfrowane przez CryptoDefense Software. Szyfrowanie wytworzono stosując unikalny klucz publiczny RSA 2048 wygenerowany dla tego komputera. Aby odszyfrować pliki trzeba uzyskać klucz prywatny. Pojedyncza kopia klucza prywatnego, którym będzie można odszyfrować te pliki znajduje się na tajnym serwerem w Internecie, serwer zniszczy klucz po miesiącu. Po tym, nikt nigdy nie będzie w stanie przywrócić plików. Aby odszyfrować pliki, otwórz swoja stronę osobistą na stronie hxxps://rj2bocejarqnpuhm.browsetor.com/UOs i postępuj zgodnie z instrukcjami.

Jeśli hxxps://rj2bocejarqnpuhm.browsetor.com/UOs nie otwiera się, prosimy wykonać następujące kroki:

1. Musisz pobrać i zainstalować tę przeglądarkę hxxp://www.torproject.org/projects/torbrowser.html.en

2. Po zakończeniu instalacji, uruchom przeglądarkę i wpisz adres: rj2bocejarqnpuhm.onion/UOs

3 . Postępuj zgodnie z instrukcjami na stronie internetowej. Przypominamy, im szybciej to zrobisz, tym większe szanse masz szanse na odzyskanie plików.

Zrzut ekranu z zainfekowanej wiadomości e-mail używany w dystrybucji CryptoDefense:

Tekst prezentujący zainfekowane wiadomości email:

Od: Przychodzący faks

Temat: Zeskanowany obraz z WorkCentre Xerox

Prosimy otwórz załączony dokument. Został on zeskanowany i wysłany do Ciebie za pomocą Xerox WorkCentre Pro.

Liczba zdjęć: 3

Rodzaj pliku załącznika: ZIP [PDF]

Lokalizacja WorkCentre: Lokalizacja nie jest ustawiona

Nazwa urządzenia: IZ38F56PS2

Załączone pliki to zeskanowane zdjęcie w formacie PDF

Zrzut ekranu strony zapłaty okupu:

Wiadomość przedstawiona na stronie płatności okupu:

Twoje pliki są zaszyfrowane. Aby uzyskać klucz do odszyfrowania plików musisz zapłacić 500 USD/EURO. Jeżeli płatność nie zostanie dokonana przed [data - czas] koszt deszyfrowania plików wzrośnie 2 razy i będzie wynosił 1000 USD/EURU. Prezentujemy specjalne oprogramowanie - CryptoDefense Decrypter - które pozwala odszyfrować i przywrócić kontrolę nad wszystkimi zaszyfrowanymi plikami. Jak kupić CryptoDefense Decrypter?

1. Powinieneś zarejestrować Bitcoin Waller

2. Zakupić Bitcoins - Chociaż nadal nie jest łatwo kupić bitowe monety, staje się to coraz prostsze codziennie.

3. Wyślij 1.09 BTC do Bitcoin adres: 1EmLLj8peW292zR2VvumYPPa9wLcK4CPK1

4. Wprowadź identyfikator transakcji i wybierz kwotę.

5. Prosimy sprawdź informacje dotyczące płatności i kliknij przycisk "ZAPŁAĆ".

Zauważ, że w momencie pisania tego artykułu nie było znanych narzędzi, które mogłyby odszyfrować pliki zaszyfrowane przez CryptoDefense bez zapłacenia okupu. Stosując się do tej instrukcji usuwania będziesz mógł usunąć to ransomware ze swojego komputera, jednak pliki podlegające infekcji pozostaną zaszyfrowane. Zaktualizujemy ten artykuł, jak tylko pojawi się więcej informacji na temat odszyfrowywania zainfekowanych plików.

Usuwanie wirusa CryptoDefense:

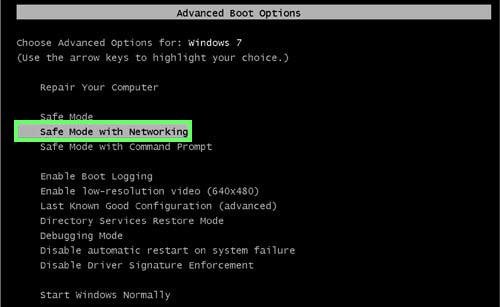

Krok 1

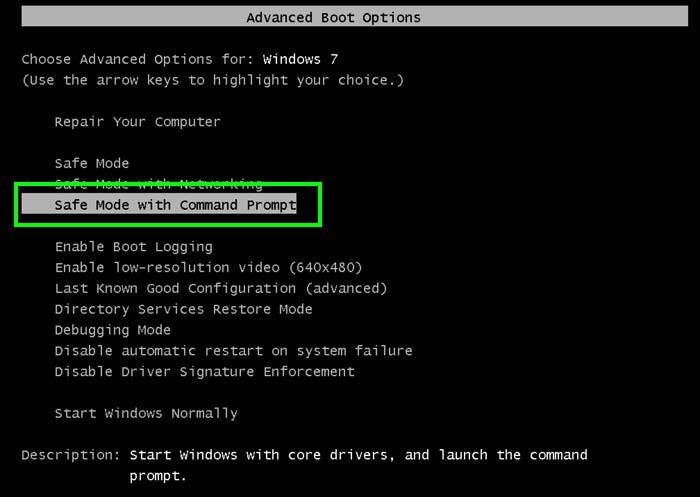

Użytkownicy Windows XP i Windows 7: Podczas startu komputera naciskaj klawisz F8 na klawiaturze tak wiele razy, aż pojawi się Menu opcji zaawansowanych systemu Windows, a następnie wybierz opcję Tryb awaryjny z obsługą sieci z listy i naciśnij klawisz ENTER.

Film pokazujący jak uruchomić Windows 7 w "Trybie awaryjnym z obsługą sieci":

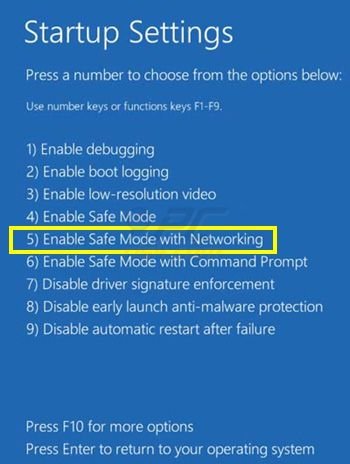

Użytkownicy Windows 8: Idź do ekranu systemu Windows 8 Start, wpisz Zaawansowane, w wynikach wyszukiwania wybierz opcję Ustawienia. Kliknij na zaawansowane opcje startowe. W otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie. Kliknij na przycisk "Uruchom ponownie teraz". Komputer zostanie ponownie uruchomiony w menu "Opcje zaawansowane". Kliknij przycisk "Rozwiązywanie problemów", a następnie kliknij na przycisk "Opcje zaawansowane". Na zaawansowanym ekranie opcji kliknij na "Ustawienia uruchamiania". Kliknij przycisk "Restart". Komputer uruchomi się ponownie do ekranu Ustawienia startowe. Naciśnij "5", aby uruchomić komputer w trybie awaryjnym z wierszem polecenia.

Film pokazujący jak uruchomić system Windows 8 w "Trybie awaryjnym z obsługą sieci":

Krok 2

Zaloguj się na konto, które jest zainfekowane wirusem CryptoDefense. Uruchom przeglądarkę internetową i pobierz legalny program antyspyware. Zaktualizuj oprogramowanie antyspyware i rozpocznij pełne skanowanie systemu. Usuń wszystkie wpisy, które ono wykryje.

Jeśli nie możesz uruchomić komputera w trybie awaryjnym z obsługą sieci, spróbuj zrobić przywracanie systemu.

Film pokazuje, jak usunąć wirusa ransomware za pomocą "Trybu awaryjnego z wierszem polecenia" i "Przywracania systemu":

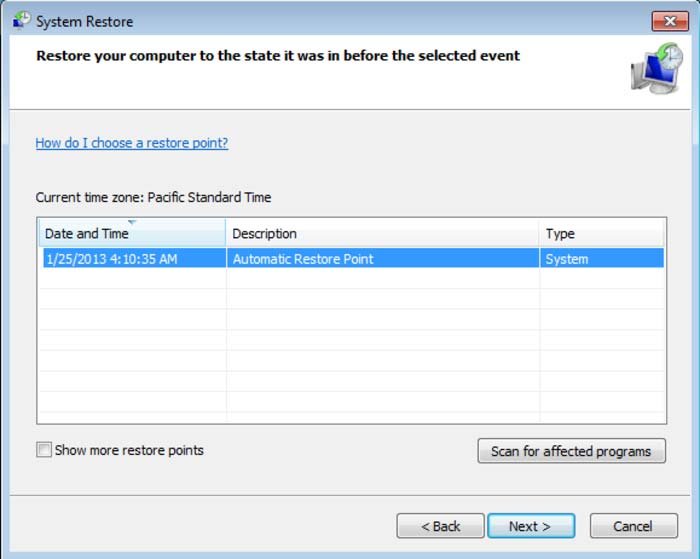

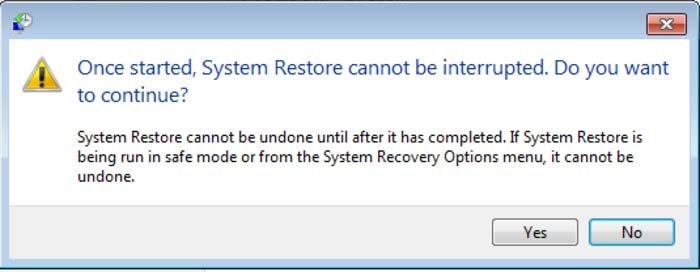

1. Uruchom komputer w trybie awaryjnym z wierszem polecenia - Podczas procesu uruchamiania komputera nacisnąć klawisz F8 na klawiaturze tak wiele razy, aż pojawi się Menu opcji zaawansowanych systemu Windows, a następnie wybierz opcję Tryb awaryjny z wierszem polecenia z listy i naciśnij klawisz ENTER.

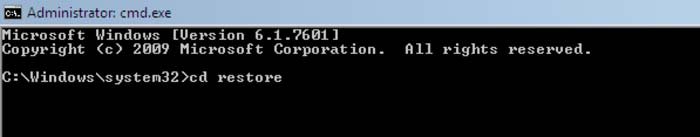

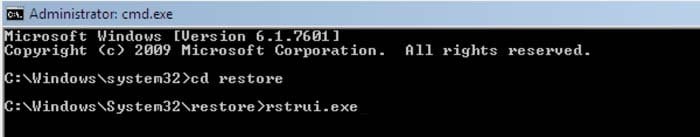

2. Kiedy pojawi się komenda wiersza polecenia wprowadź następujący wiersz: cd restore i naciśnij ENTER.

3. Następnie wpisz ten tekst: rstrui.exe i naciśnij ENTER.

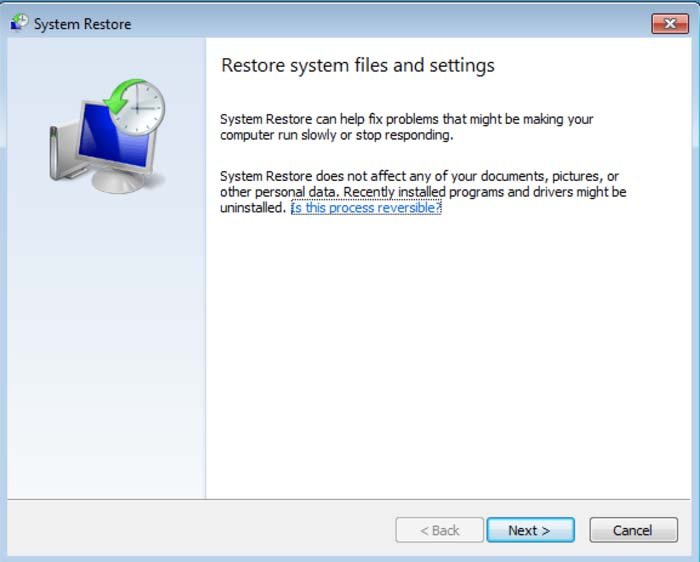

4. W otwartym oknie kliknij "Następny".

5. Wybierz jeden z dostępnych punktu przywracania i kliknij "Dalej" (spowoduje to przywrócenie systemu komputera do wcześniejszego stanu i daty, zanim wirus ransomware CryptoDefense zainfekował Twój PC).

6. W otwartym oknie kliknij "Tak".

7. Po przywróceniu komputera do poprzedniej daty pobrania, przeskanuj swój komputer zalecanym oprogramowaniem usuwania malware, aby wyeliminować wszelkie pozostałe pliki CryptoDefense.

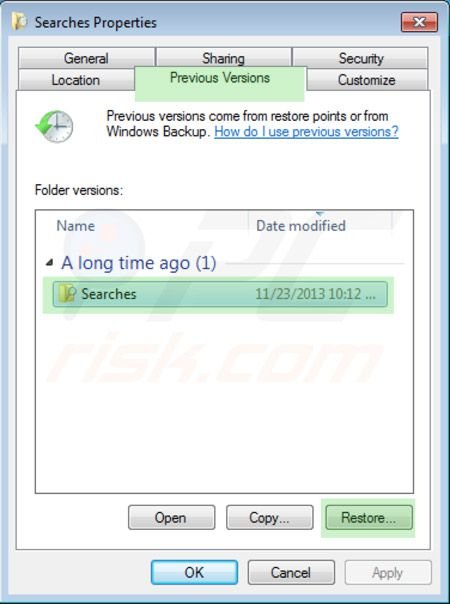

Aby przywrócić pojedyncze pliki zaszyfrowane przez to ransomware, użytkownicy PC powinni spróbować użyć funkcji Poprzednich wersji Windows. Metoda ta jest skuteczna tylko wtedy, funkcja Przywracanie systemu została włączona na zainfekowanym systemie operacyjnym. Zauważ, że niektóre warianty CryptoDefense są znane z usunięcia funkcji kopiowania objętości plików, więc ta metoda może nie działać na wszystkich komputerach.

Aby przywrócić plik kliknij na niego prawym przyciskiem myszy, przejdź do Właściwości, wybierz kartę Poprzednie wersje. Jeśli wybrany plik miał punkt przywracania, zaznacz go i kliknij na przycisk "Przywróć".

Jeśli nie możesz uruchomić komputera w trybie awaryjnym z obsługą sieci (lub z wiersza polecenia), powinieneś uruchomić komputer przy użyciu dysku ratunkowego. Niektóre warianty tego ransomware wyłączają tryb awaryjny, przez co usunięcie jest bardziej skomplikowane. Na tym etapie będziesz potrzebował dostępu do innego komputera.

Inne narzędzia znane z usuwania ransomware CryptoDefense:

Źródło: https://www.pcrisk.com/removal-guides/7733-cryptodefense-virus

▼ Pokaż dyskusję