Jak usunąć malware TimbreStealer z systemu operacyjnego

![]() Napisany przez Tomasa Meskauskasa,

Napisany przez Tomasa Meskauskasa,

Jakim malware jest TimbreStealer?

TimbreStealer to złośliwe oprogramowanie zaprojektowane w celu kradzieży informacji. Po raz pierwszy zaobserwowano jego dystrybucję za pośrednictwem spamowych kampanii e-mailowych jesienią 2023 r., a od lutego 2024 r. nadal znajduje się ono w aktywnej dystrybucji. Odnotowano, że to szkodliwe oprogramowanie było wykorzystywane wyłącznie do atakowania użytkowników w Meksyku.

Chociaż nie są one ostateczne, pewne dowody łączą ugrupowania zagrażające stojące za TimbreStealer z kampaniami rozsyłającymi trojana bankowego Mispadu. Wygląda jednak na to, że ci cyberprzestępcy nie korzystają już z Mispadu.

Przegląd malware TimbreStealer

TimbreStealer to wyrafinowane złośliwe oprogramowanie, które jest w dużym stopniu zaciemniane. Znane ataki wykorzystywały niestandardowe programy ładujące w celu infiltracji TimbreStealer do systemów. Ten złodziej sprawdza, czy jest wykonywany na maszynie wirtualnej lub w środowisku piaskownicy. Posiada funkcje antywykrywające i antydebugujące.

TimbreStealer wyszukuje także pliki związane z oprogramowaniem antywirusowym. To malware ma budowę modułową oraz wykorzystuje wiele modułów i podmodułów. Program może wyświetlić dokument-wabik, aby odwrócić uwagę ofiary od jego złośliwego zachowania.

W czasie badań, po infiltracji, TimbreStealer zaczął od zbierania odpowiednich danych o urządzeniu, w tym szczegółowych informacji o geolokalizacji. Aby to wyjaśnić, sprawdzał, czy językiem systemu operacyjnego nie jest rosyjski i czy strefa czasowa odpowiada Meksyku.

TimbreStealer może wyodrębniać i wydobywać dane z przeglądarek Google Chrome, Mozilla Firefox i Microsoft Edge. Przede wszystkim szkodliwe oprogramowanie wyszukuje historie przeglądania i zapisane dane logowania (nazwy użytkowników/hasła).

Program ma na celu pozyskiwanie informacji związanych z usługami hostingu plików OneDrive i Dropbox, a także klientem pocztowym Mozilla Thunderbird. TimbreStealer sprawdza interesujące adresy URL, które obejmują wyżej wymienione usługi przechowywania w chmurze, Amazon, Apple, Facebook, Google, LinkedIn, PayPal, X (bardziej znany pod dawną nazwą – Twitter) i inne.

Złodziej szuka oprogramowania dostępu zdalnego, ale jego cel jest obecnie niejasny. Niektóre złośliwe programy mogą samodzielnie rozsyłać się na zdalnie połączone urządzenia, co może być przyszłym celem tego malware.

TimbreStealer przegląda także liczne foldery systemowe i użytkownika. Te ostatnie obejmują komputer stacjonarny, dokumenty, pliki do pobrania i inne. Złodziej szuka różnych plików, w tym kopii zapasowych, baz danych, certyfikatów bezpieczeństwa internetowego, dokumentów tekstowych, arkuszy kalkulacyjnych itp. Docelowe formaty obejmują .bak, .cer, .cmp, .dat, .db, .dbf, .fbk, .fdb, .mdf, .ods, .txt, .xls, .xlsx, .xml i .zuhpgmcf. Ostatni – „.zuhpgmcf" – to plik w nieznanym formacie. Może to być plik utworzony przez TimbreStealer.

Warto zauważyć, że twórcy malware często udoskonalają swoje oprogramowanie i metodologie. Dlatego potencjalne przyszłe wersje TimbreStealer mogą mieć dodatkowe/różne funkcje i cechy.

Podsumowując, obecność oprogramowania takiego jak TimbreStealer na urządzeniach może prowadzić do poważnych problemów prywatności, strat finansowych i kradzieży tożsamości.

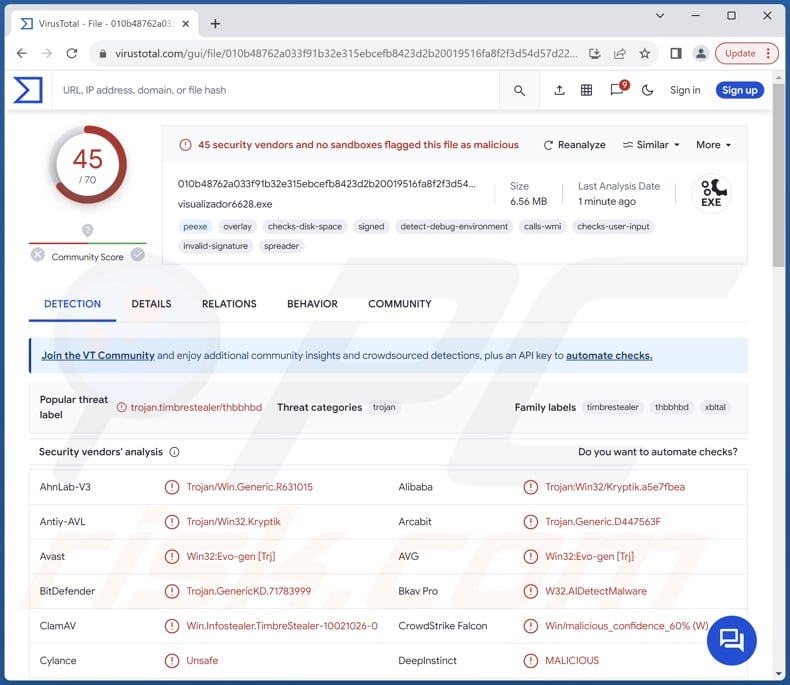

| Nazwa | Wirus TimbreStealer |

| Typ zagrożenia | Trojan, złodziej, wirus kradnący hasła, złośliwe oprogramowanie bankowe, oprogramowanie szpiegujące. |

| Nazwy wykrycia | Avast (Win32:Evo-gen [Trj]), Combo Cleaner (Trojan.GenericKD.71783999), ESET-NOD32 (wariant Win32/Kryptik.HVWT), Kaspersky (Trojan.Win32.Agent.xbltal), Microsoft (PWS:Win32/Zbot!ml), Pełna lista wykrycia (VirusTotal) |

| Objawy | Trojany zostały zaprojektowane tak, aby potajemnie infiltrować komputer ofiary i zachowywać się cicho, w związku z czym na zainfekowanym urządzeniu nie są wyraźnie widoczne żadne szczególne objawy. |

| Metody dystrybucji | Wiadomości spamowe, złośliwe reklamy online, socjotechnika, narzędzia „łamania” zabezpieczeń oprogramowania. |

| Zniszczenie | Kradzież haseł i danych bankowych, kradzież tożsamości, dodanie komputera ofiary do botnetu. |

| Usuwanie malware (Windows) | Aby usunąć możliwe infekcje malware, przeskanuj komputer profesjonalnym oprogramowaniem antywirusowym. Nasi analitycy bezpieczeństwa zalecają korzystanie z Combo Cleaner. |

Przykłady malware typu złodziej

Zbadaliśmy niezliczone próbki złośliwego oprogramowania, a XSSLite, 44Caliber, Spock i VietCredCare to tylko niektóre z naszych najnowszych artykułów na temat złodziei.

Złośliwe oprogramowanie nie ogranicza się do jego klasyfikacji, a możliwości złodziei danych są wspólne dla różnych typów. Jednak niezależnie od tego, czy złośliwe oprogramowanie atakuje dane i jakich informacji szuka – jego obecność w systemie zagraża integralności urządzenia i bezpieczeństwu użytkownika. Dlatego wszelkie zagrożenia należy usunąć natychmiast po ich wykryciu.

Jak TimbreStealer dostał się na mój komputer?

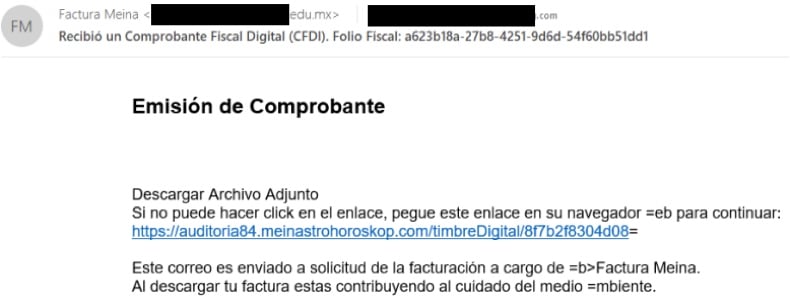

Jak wspomniano na początku, TimbreStealer jest rozsyłane za pośrednictwem kampanii spamowych od jesieni 2023 r. Szkodliwe e-maile wykorzystywały ogólne przynęty z motywem faktury oraz przynęty związane z „Comprobante Fiscal Digital por Internet" (CDFI) – standardową fakturą elektroniczną do raportów podatkowych w Meksyku.

E-maile miały takie tematy, jak „Recibió una Factura. Folio Fiscal: 050e4105-799f-4d17-a55d-60d1f9275288", „Recibió un Comprobante Fiscal Digital (CFDI). Folio Fiscal: fcd7bf2f-e800-4ab3-b2b8-e47eb6bbff8c" itp. Wiadomości te zawierały łącza przekierowujące użytkowników do złośliwych witryn, których celem było oszukanie ich w celu pobrania zakaźnego archiwum ZIP.

W witrynach zastosowano techniki blokowania geograficznego, aby umożliwić dostęp wyłącznie użytkownikom mieszkającym w Meksyku. Zamiast tego odwiedzającym spoza regionu prezentowano pusty dokument PDF. Znane zakaźne archiwa nosiły nazwy „CFDI_930209.zip" i „FACTURA_560208.zip" (inne nazwy plików nie są mało prawdopodobne). Gdy ofiara otworzyła pobrany plik ZIP i kliknęła plik .URL, rozpoczynał się łańcuch infekcji TimbreStealer.

Należy jednak wspomnieć, że możliwe są inne przynęty lub metody dystrybucji. Złośliwe oprogramowanie jest zwykle maskowane lub dołączane do zwykłych programów/plików multimedialnych. Występują one w różnych formatach, np. archiwów (ZIP, RAR itp.), plików wykonywalnych (.exe, .run itp.), dokumentów (PDF, Microsoft Office, Microsoft OneNote itp.), JavaScript itd.

Do najpowszechniej stosowanych technik dystrybucji należą: złośliwe załączniki/linki w spamie (np. e-mailach, wiadomościach prywatnych/czatach, postach w mediach społecznościowych itp.), pobrania metodą drive-by (podstępne i zwodnicze), oszustwa internetowe, złośliwe reklamy, niewiarygodne źródła pobierania (np. witryny z freeware i stron trzecich, sieci udostępniania peer-to-peer itp.), pirackie programy/multimedia, nielegalne narzędzia do aktywacji oprogramowania ("łamania zabezpieczeń") i fałszywe aktualizacje.

Niektóre złośliwe programy mogą nawet samodzielnie rozsyłać się za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej (np. zewnętrznych dysków twardych, dysków flash USB itp.).

Jak uniknąć instalacji malware?

Należnie ostrożnie podchodzić do przychodzących e-maili i innych wiadomości. Nie należy otwierać załączników ani linków znajdujących się w podejrzanych/nieistotnych wiadomościach, ponieważ mogą one być zakaźne. Zalecamy zachowanie ostrożności podczas przeglądania sieci, ponieważ oszukańcze i złośliwe treści online zwykle wydają się uzasadnione i nieszkodliwe.

Ponadto wszystkie pliki do pobrania muszą pochodzić z oficjalnych i zweryfikowanych źródeł. Kolejnym zaleceniem jest aktywowanie i aktualizacja programów przy użyciu funkcji/narzędzi dostarczonych przez oryginalnych programistów, ponieważ te uzyskane od stron trzecich mogą zawierać malware.

Dla bezpieczeństwa urządzenia/użytkownika najważniejsze jest zainstalowanie i aktualizowanie renomowanego programu antywirusowego. Do regularnego skanowania systemu oraz usuwania zagrożeń i problemów należy używać oprogramowania zabezpieczającego. Jeśli uważasz, że twój komputer jest już zainfekowany, zalecamy wykonanie skanowania za pomocą Combo Cleaner, aby automatycznie usunąć obecne złośliwe oprogramowanie.

Zrzut e-maila spamowego rozsyłającego złodzieja TimbreStealer (źródło obrazu – Cisco Talos):

Natychmiastowe automatyczne usunięcie malware:

Ręczne usuwanie zagrożenia może być długim i skomplikowanym procesem, który wymaga zaawansowanych umiejętności obsługi komputera. Combo Cleaner to profesjonalne narzędzie do automatycznego usuwania malware, które jest zalecane do pozbycia się złośliwego oprogramowania. Pobierz je, klikając poniższy przycisk:

▼ POBIERZ Combo Cleaner

Bezpłatny skaner sprawdza, czy twój komputer został zainfekowany. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Combo Cleaner. Dostępny jest 7-dniowy bezpłatny okres próbny. Combo Cleaner jest własnością i jest zarządzane przez Rcs Lt, spółkę macierzystą PCRisk. Przeczytaj więcej. Pobierając jakiekolwiek oprogramowanie wyszczególnione na tej stronie zgadzasz się z naszą Polityką prywatności oraz Regulaminem.

Szybkie menu:

- Czym jest TimbreStealer?

- KROK 1. Manualne usuwanie malware TimbreStealer.

- KROK 2. Sprawdź, czy twój komputer jest czysty.

Jak manualnie usunąć malware?

Ręczne usuwanie malware jest skomplikowanym zadaniem. Zwykle lepiej jest pozwolić programom antywirusowym lub anty-malware zrobić to automatycznie. Aby usunąć to malware zalecamy użycie Combo Cleaner.

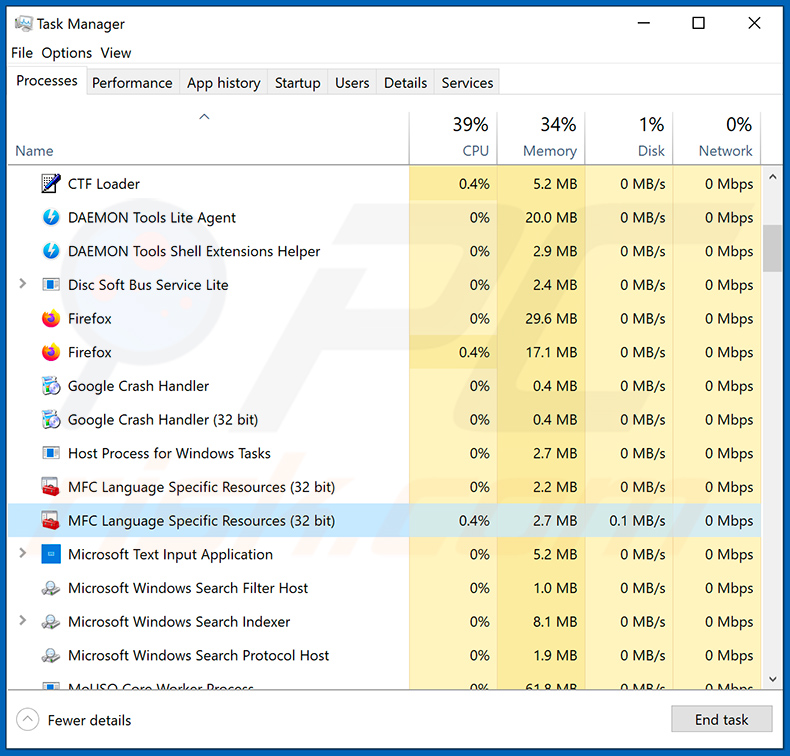

Jeśli chcesz manualnie usunąć malware, pierwszym krokiem jest zidentyfikowanie jego nazwy. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

Jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład używając menedżera zadań and idi zidentyfikowałeś program, który wygląda podejrzanie, powinieneś wykonać te kroki:

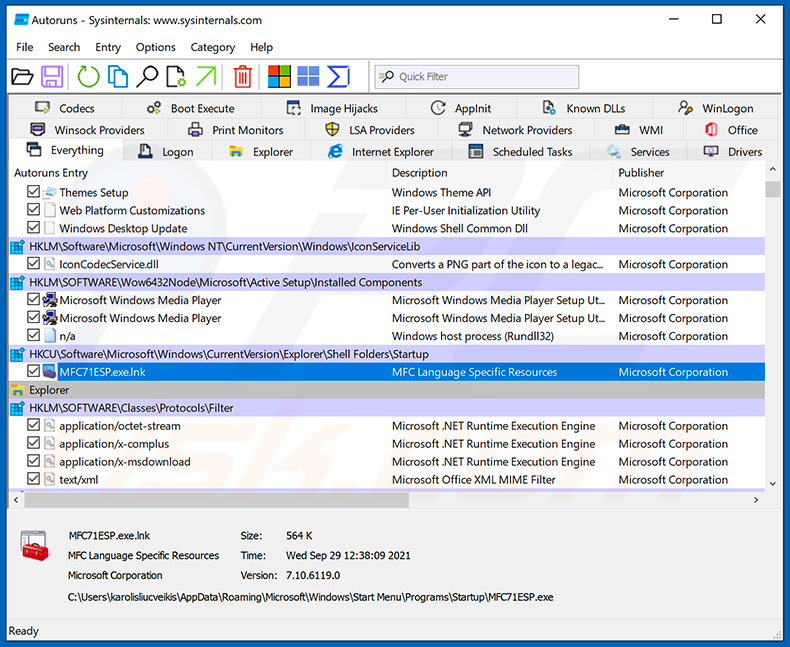

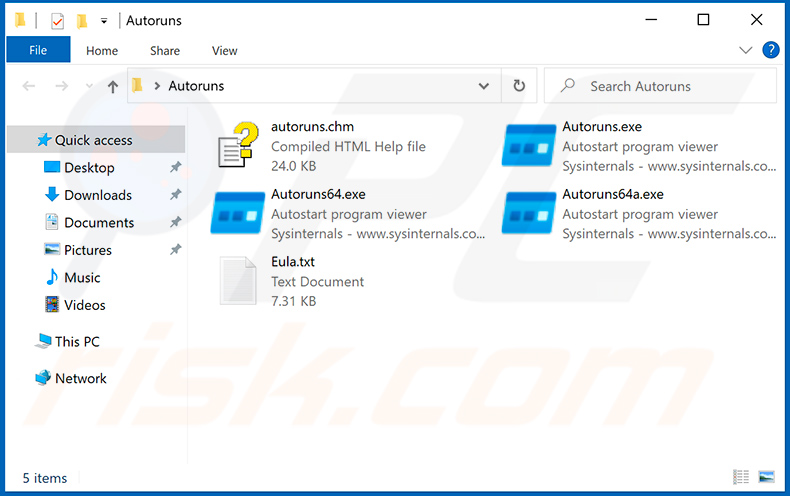

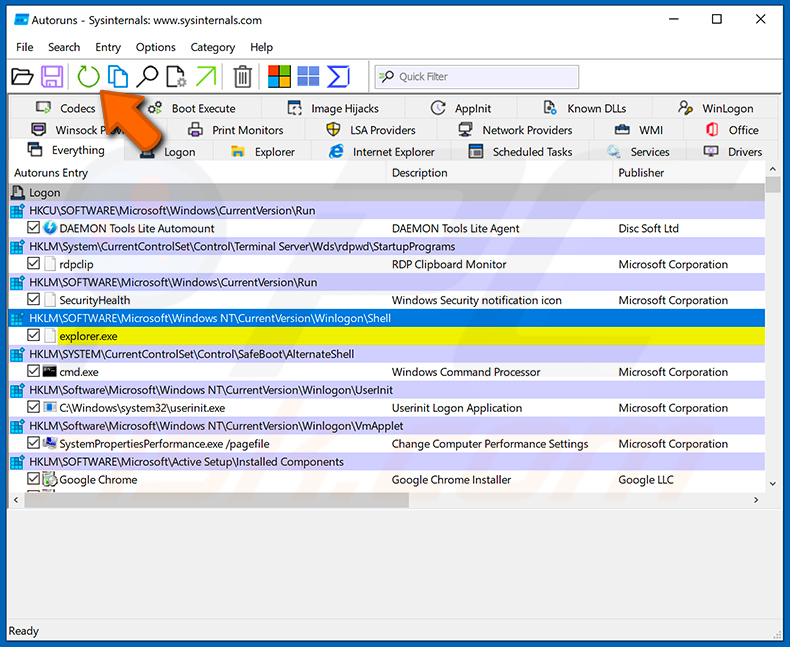

Pobierz program o nazwie Autoruns. Pokazuje on automatycznie uruchamiane aplikacje, rejestr i lokalizacje plików systemowych:

Pobierz program o nazwie Autoruns. Pokazuje on automatycznie uruchamiane aplikacje, rejestr i lokalizacje plików systemowych:

Uruchom ponownie swój komputer w trybie awaryjnym:

Uruchom ponownie swój komputer w trybie awaryjnym:

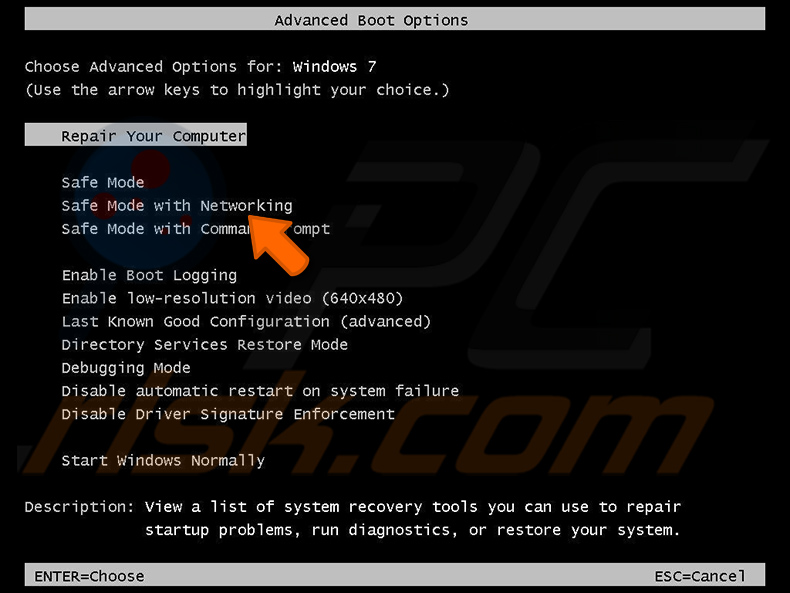

Użytkownicy Windows XP i Windows 7: uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas procesu uruchamiania komputera naciśnij kilkakrotnie klawisz F8 na klawiaturze, aż zobaczysz menu Opcje zaawansowane systemu Windows, a następnie wybierz z listy opcję Tryb awaryjny z obsługą sieci.

Film pokazujący jak uruchomić system Windows 7 w „Trybie awaryjnym z obsługą sieci":

Użytkowników Windows 8: uruchom system Windows 8 w trybie awaryjnym z obsługą sieci — przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, a w otwartym oknie „Ogólne ustawienia komputera" wybierz Zaawansowane uruchamianie.

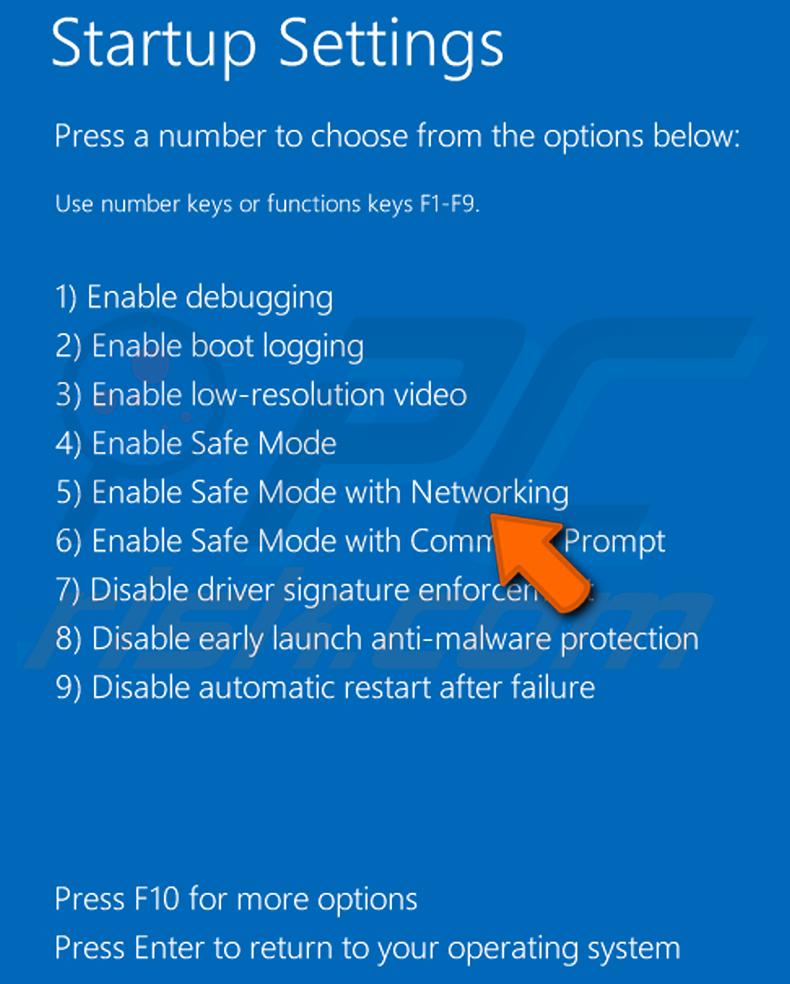

Kliknij przycisk „Uruchom ponownie teraz". Twój komputer zostanie teraz ponownie uruchomiony w „Zaawansowanym menu opcji uruchamiania". Kliknij przycisk „Rozwiąż problemy", a następnie kliknij przycisk „Opcje zaawansowane". Na ekranie opcji zaawansowanych kliknij „Ustawienia uruchamiania".

Kliknij przycisk „Uruchom ponownie". Twój komputer uruchomi się ponownie na ekranie Ustawienia uruchamiania. Naciśnij klawisz F5, aby uruchomić komputer w trybie awaryjnym z obsługą sieci.

Film pokazujący, jak uruchomić Windows 8 w „Trybie awaryjnym z obsługą sieci":

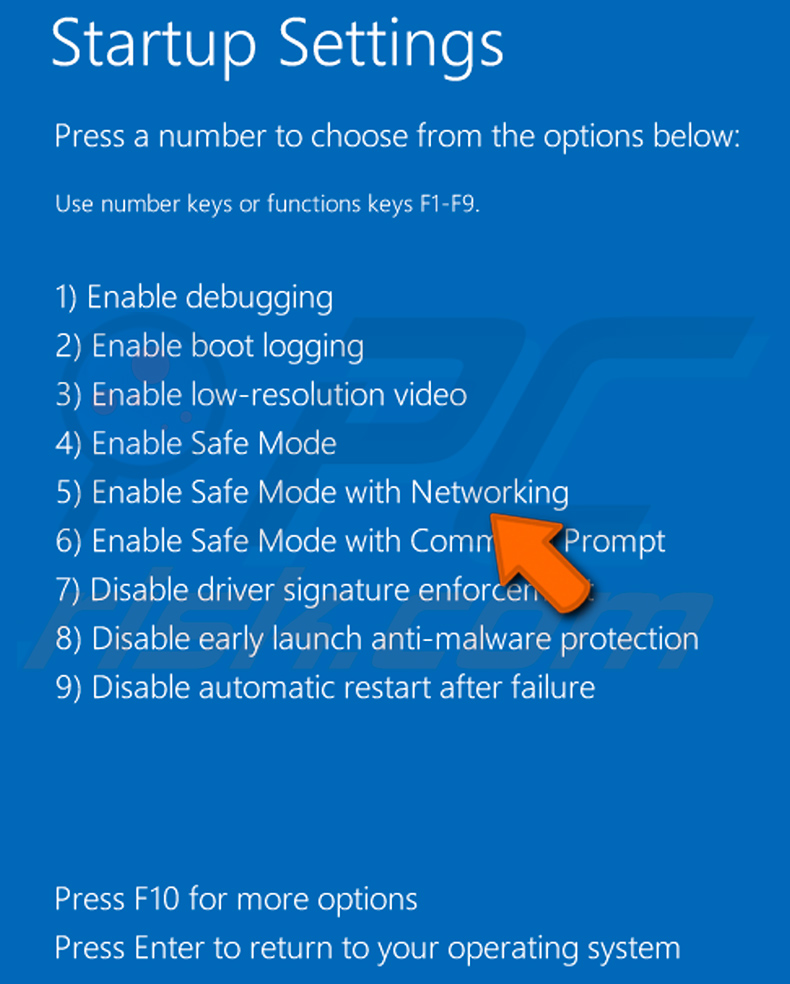

Użytkownicy Windows 10: kliknij logo Windows i wybierz ikonę Zasilania. W otwartym menu kliknij „Uruchom ponownie" przytrzymując przycisk „Shift" na klawiaturze. W oknie „Wybierz opcję" kliknij przycisk „Rozwiązywanie problemów", a następnie wybierz opcję „Opcje zaawansowane".

W menu opcji zaawansowanych wybierz „Ustawienia uruchamiania" i kliknij przycisk „Uruchom ponownie". W następnym oknie powinieneś kliknąć przycisk „F5" na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

Film pokazujący jak uruchomić Windows 10 w „Trybie awaryjnym z obsługą sieci":

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

Wyodrębnij pobrane archiwum i uruchom plik Autoruns.exe.

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" oraz „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

W aplikacji Autoruns kliknij „Opcje" u góry i odznacz opcje „Ukryj puste lokalizacje" oraz „Ukryj wpisy Windows". Po tej procedurze kliknij ikonę „Odśwież".

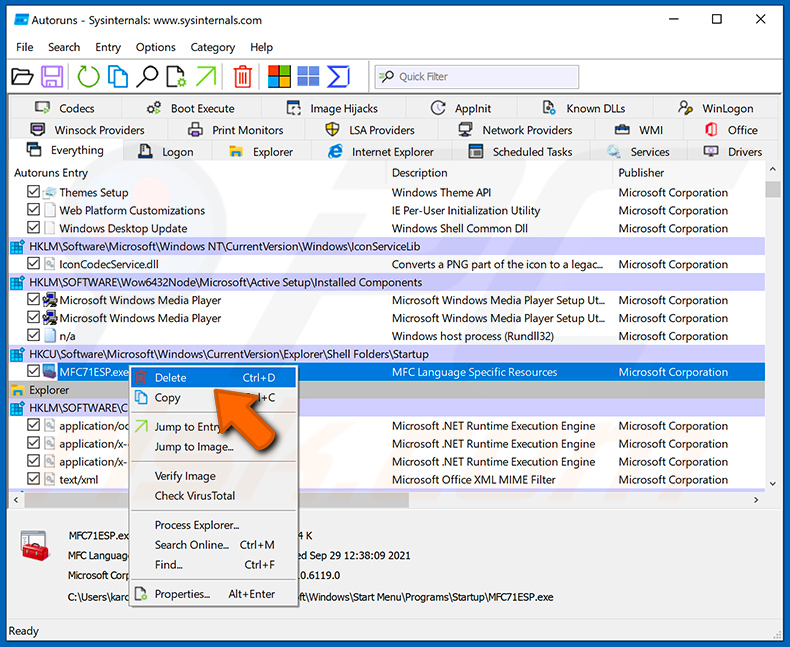

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz usunąć.

Sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik malware, który chcesz usunąć.

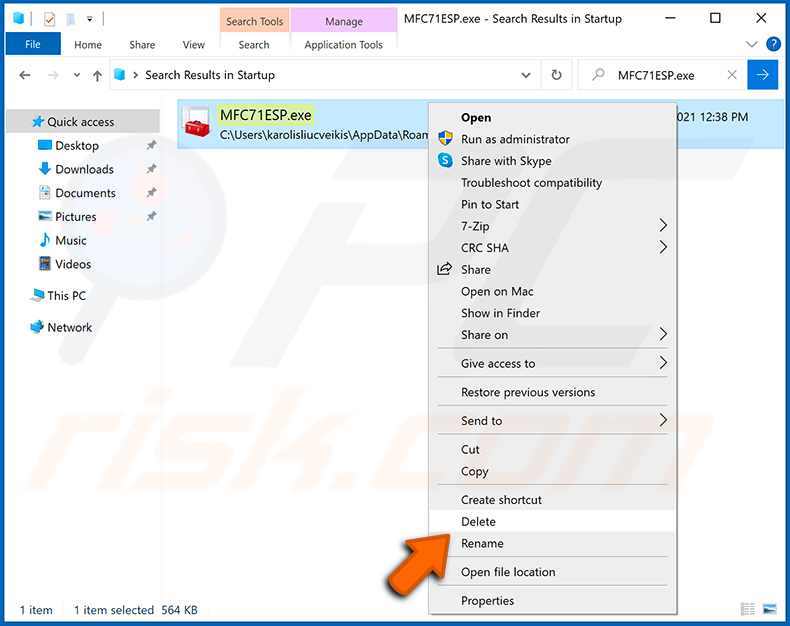

Powinieneś zapisać pełną ścieżkę i nazwę. Zauważ, że niektóre malware ukrywa swoje nazwy procesów pod prawidłowymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest, aby unikać usuwania plików systemowych. Po znalezieniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy jego nazwę i wybierz „Usuń".

Po usunięciu malware za pomocą aplikacji Autoruns (zapewnia to, że malware nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać jego nazwę na komputerze. Przed kontynuowaniem należy włączyć ukryte pliki i foldery. Jeśli znajdziesz plik malware, upewnij się, że go usunąłeś.

Uruchom ponownie komputer w normalnym trybie. Wykonanie poniższych czynności powinno pomóc w usunięciu malware z twojego komputera. Należy pamiętać, że ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności obsługi komputera. Zaleca się pozostawienie usuwania malware programom antywirusowym i zabezpieczającym przed malware.

Te kroki mogą nie działać w przypadku zaawansowanych infekcji malware. Jak zawsze lepiej jest uniknąć infekcji niż później próbować usunąć malware. Aby zapewnić bezpieczeństwo swojego komputera, należy zainstalować najnowsze aktualizacje systemu operacyjnego i korzystać z oprogramowania antywirusowego. Aby mieć pewność, że twój komputer jest wolny od infekcji malware, zalecamy jego skanowanie za pomocą Combo Cleaner.

Często zadawane pytania (FAQ)

Mój komputer jest zainfekowany malware TimbreStealer. Czy trzeba sformatować urządzenie pamięci masowej, aby się go pozbyć?

Usunięcie złośliwego oprogramowania rzadko wymaga formatowania.

Jakie są największe problemy, które może powodować malware TimbreStealer?

Zagrożenia, jakie stwarza infekcja, zależą od funkcjonalności szkodliwego programu i sposobu działania cyberprzestępców. TimbreStealer to wyrafinowany złodziej informacji. Infekcje tego rodzaju mogą prowadzić do poważnych problemów prywatności, strat finansowych i kradzieży tożsamości.

Jaki jest cel złośliwego oprogramowania TimbreStealer?

Malware jest wykorzystywane przede wszystkim w celach zarobkowych. Motywacją infekcji mogą być jednak chęci ataku, osobiste urazy, zakłócenia procesów (np. stron internetowych, usług, firm itp.), haktywizm lub względy polityczne/geopolityczne.

Jak malware TimbreStealer przeniknęło do mojego komputera?

Odnotowano, że TimbreStealer rozsyłało się poprzez e-mailowe kampanie spamowe skierowane do użytkowników w Meksyku. W tych wiadomościach wykorzystywano przynęty związane z fakturami i podatkami. Możliwe są jednak również inne metody dystrybucji.

Ogólnie rzecz biorąc, malware rozsyła się poprzez pobrania mertodą drive-by, spam (np. e-maile, wiadomości prywatne/bezpośrednie, SMS-y itp.), niewiarygodne źródła pobierania (np. witryny z freeware i bezpłatnym hostingiem plików, sieci udostępniania P2P itp.), pirackie treści, nielegalne narzędzia do aktywacji oprogramowania („łamania" zabezpieczeń oprogramowania), fałszywe aktualizacje, oszustwa internetowe i złośliwe reklamy. Co więcej, niektóre szkodliwe programy mogą samodzielnie rozsyłać się za pośrednictwem sieci lokalnych i wymiennych urządzeń pamięci masowej.

Czy Combo Cleaner ochroni mnie przed malware?

Tak, Combo Cleaner jest w stanie wykryć i usunąć prawie wszystkie znane infekcje złośliwym oprogramowaniem. Należy podkreślić, że wykonanie pełnego skanowania systemu ma kluczowe znaczenie, ponieważ wysokiej klasy szkodliwe programy zwykle ukrywają się głęboko w systemach.

▼ Pokaż dyskusję